Mappage des attributs SAML Azure Active Directory

Destinataires

Destinataires : Administrateurs

Aperçu

Attributs SAML sont des informations associées à un utilisateur. Les attributs SAML sont envoyés depuis le fournisseur d'identité d'un utilisateur, ou IdentifiantP (c'est-à-dire Azure AD), vers l'application à laquelle il tente d'accéder (c'est-à-dire OrgChart) sous la forme d'un Assertion d'attribut SAML.

Les administrateurs peuvent choisir les attributs SAML à envoyer dans l'assertion d'attribut SAML. Certains attributs sont requis pour qu'un utilisateur puisse se connecter. Cependant, certains attributs sont facultatifs et peuvent être utilisés pour effectuer les opérations suivantes :

Attribuer automatiquement un organigramme Groupes d'accès basé sur une valeur d'attribut SAML

Mettre à jour automatiquement les informations utilisateur dans l'organigramme informations utilisateur panneau utilisant les informations stockées dans votre IdentifiantP.

L'article suivant fournit des instructions étape par étape pour configurer votre intégration SSO Azure Active Directory afin d'envoyer des attributs SAML supplémentaires pour Groupe d'accès cartographie, et informations utilisateur mises à jour du panneau.

Important

Avant de commencer, assurez-vous que vous disposez d’une intégration SSO Azure Active Directory fonctionnelle, ainsi que d’au moins les autorisations Azure AD suivantes :

Administrateur d'applications

Administrateur d'applications cloud

Administrateur de rôle privilégié

Pour plus d’informations sur la configuration d’une intégration SSO Azure Active Directory, veuillez consulter le SSO Azure Active Directory article.

Mapper des groupes d’accès avec une revendication de groupe Azure AD

Les administrateurs peuvent envoyer une réclamation de groupe dans leur assertion d'attribut SAML, afin de mapper les utilisateurs aux groupes d'accès dans OrgChart en utilisant :

Groupes de sécurité Azure AD

Rôles d'annuaire Azure AD (spécifiques au locataire, pas spécifique à l'application)

Ajouter une revendication de groupe à l'assertion SAML

Ouvrez l'application OrgChart SSO dans Azure AD.

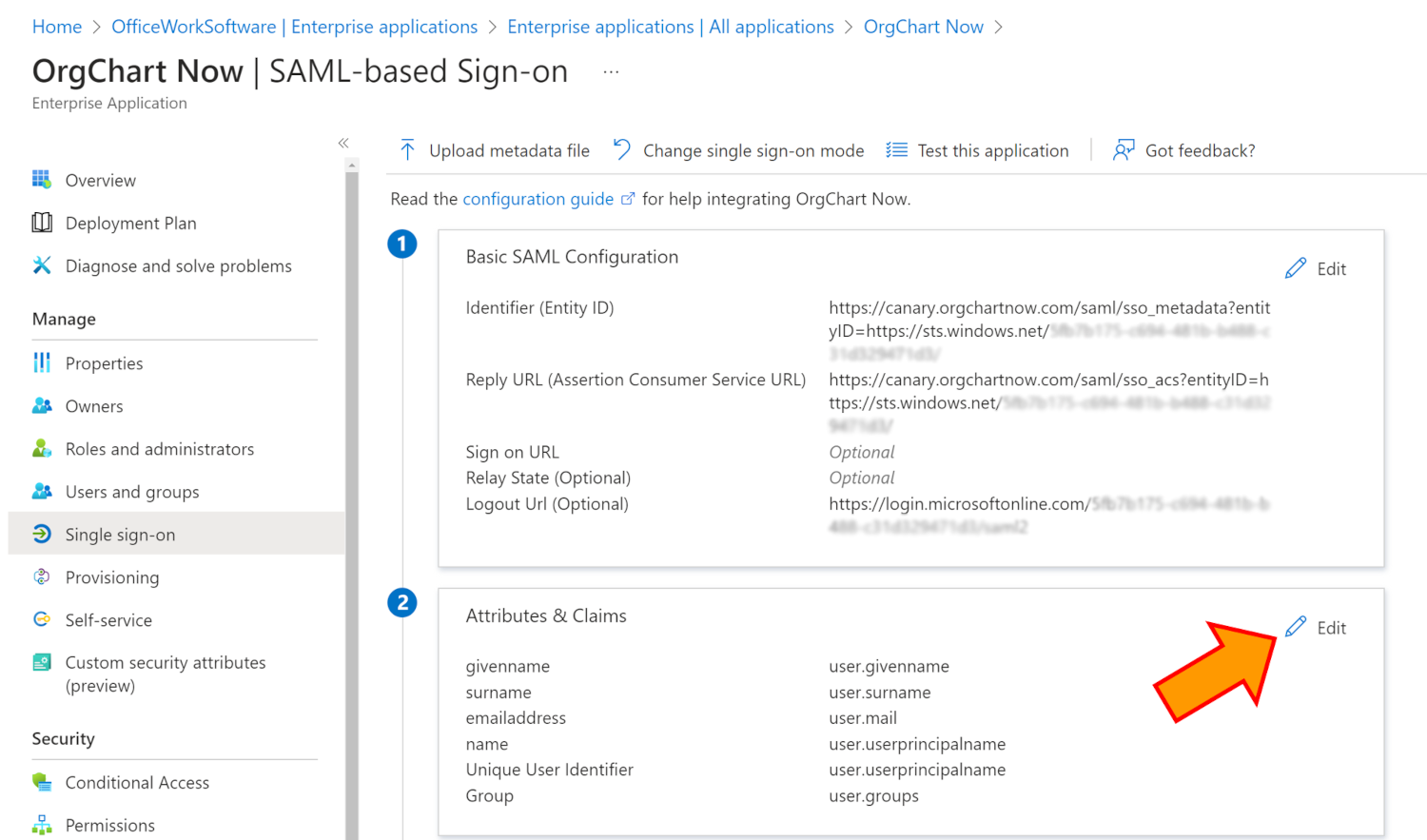

Cliquez sur le Authentification unique option dans le panneau latéral gauche.

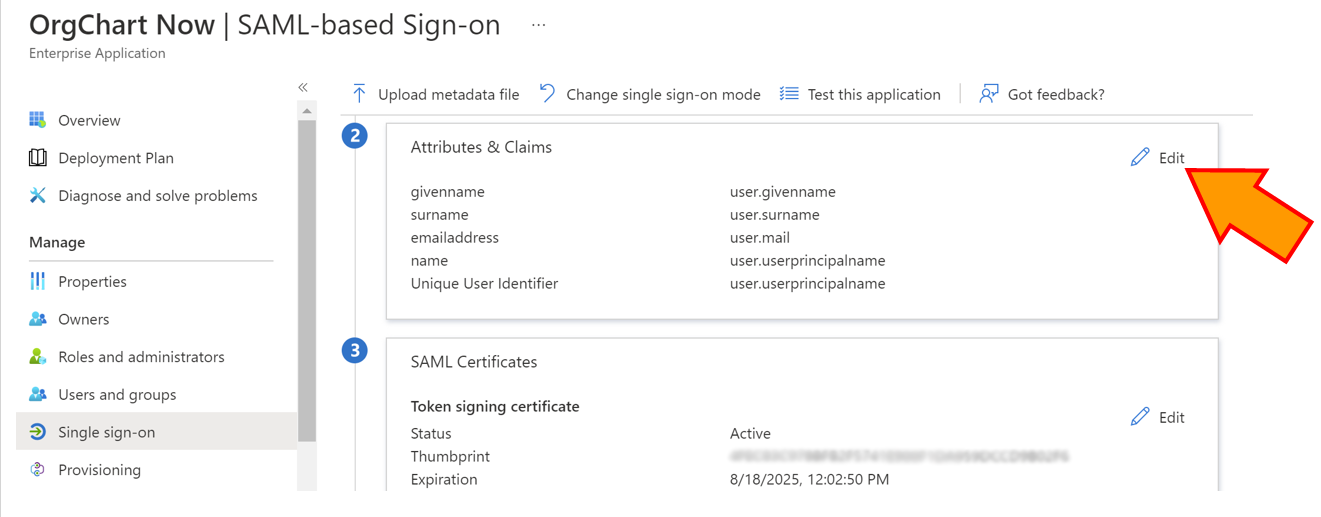

Faites défiler jusqu'à la deuxième section (Attributs et revendications), puis cliquez sur Modifier.

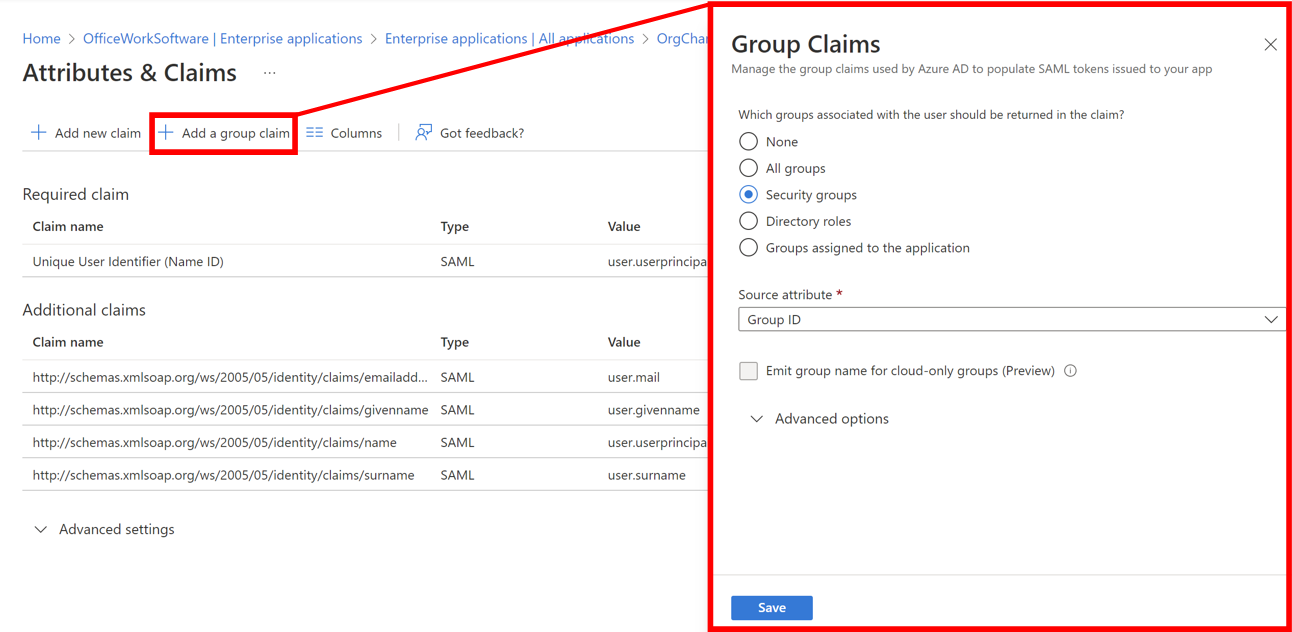

Cliquez sur le + Ajouter une réclamation de groupe , puis sélectionnez les groupes associés à l'utilisateur qui doivent être envoyés dans l'assertion d'attribut SAML. Pour nos besoins, sélectionnez l’une des options disponibles suivantes :

Groupes de sécurité - Tous les groupes de sécurité dont l'utilisateur est membre.

Groupes affectés à l'application -Groupes de sécurité attribués à l'application dont l'utilisateur est membre.

Note

Sélectionnez cette option uniquement si vous avez affecté des utilisateurs à cette application à l'aide de groupes de sécurité.

Cliquez sur le Attribut source menu déroulant, puis sélectionnez le Identifiant du groupe option.

Cliquer sur Sauvegarder.

Rechercher le nom et les identifiants de la revendication pour l'attribut

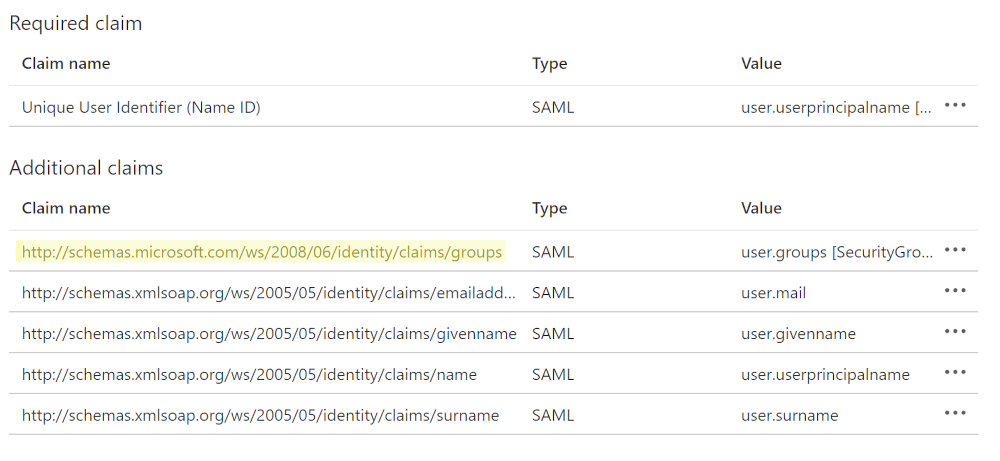

Copiez le Nom de la revendication pour la réclamation supplémentaire (ajoutée dans étapes 1 à 6 ci-dessus), puis collez-le dans un document séparé. Vous aurez besoin de ces informations plus tard.

Retour au Aperçu page de votre espace de travail Azure AD.

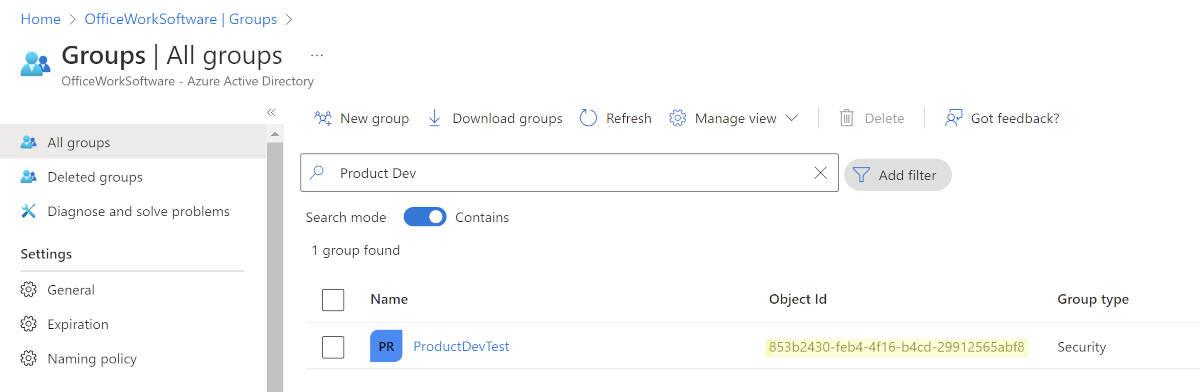

Cliquez sur le Groupes dans le panneau de gauche, puis recherchez chaque groupe que vous envisagez de mapper dans OrgChart. N'oubliez pas que ces groupes doivent être des groupes qui seront envoyés dans l'assertion SAML selon la configuration de la revendication de groupe complétée dans étape 4.

Copiez l'Identifiant d'objet pour chaque groupe que vous envisagez de mapper dans OrgChart, puis collez ces Identifiant dans un document distinct. Assurez-vous de suivre les Identifiant d'objet associés à chaque groupe.

Connectez-vous à OrgChart et suivez ces étapes pour terminer votre configuration :

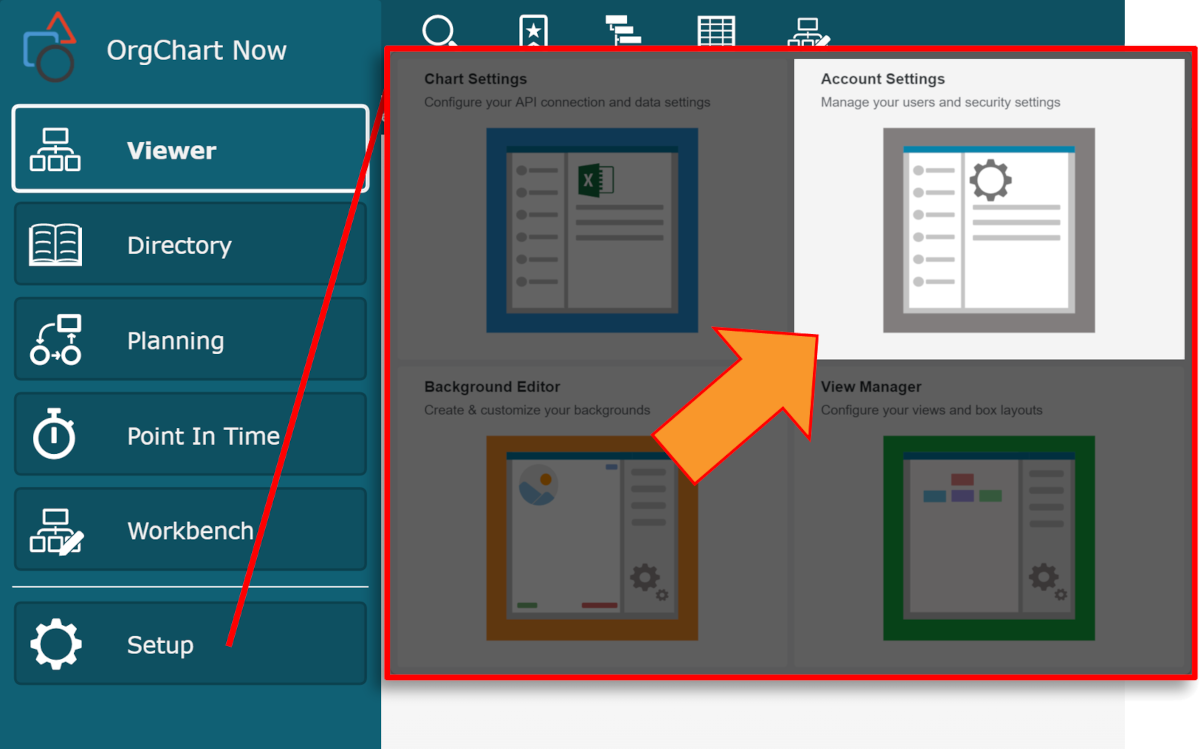

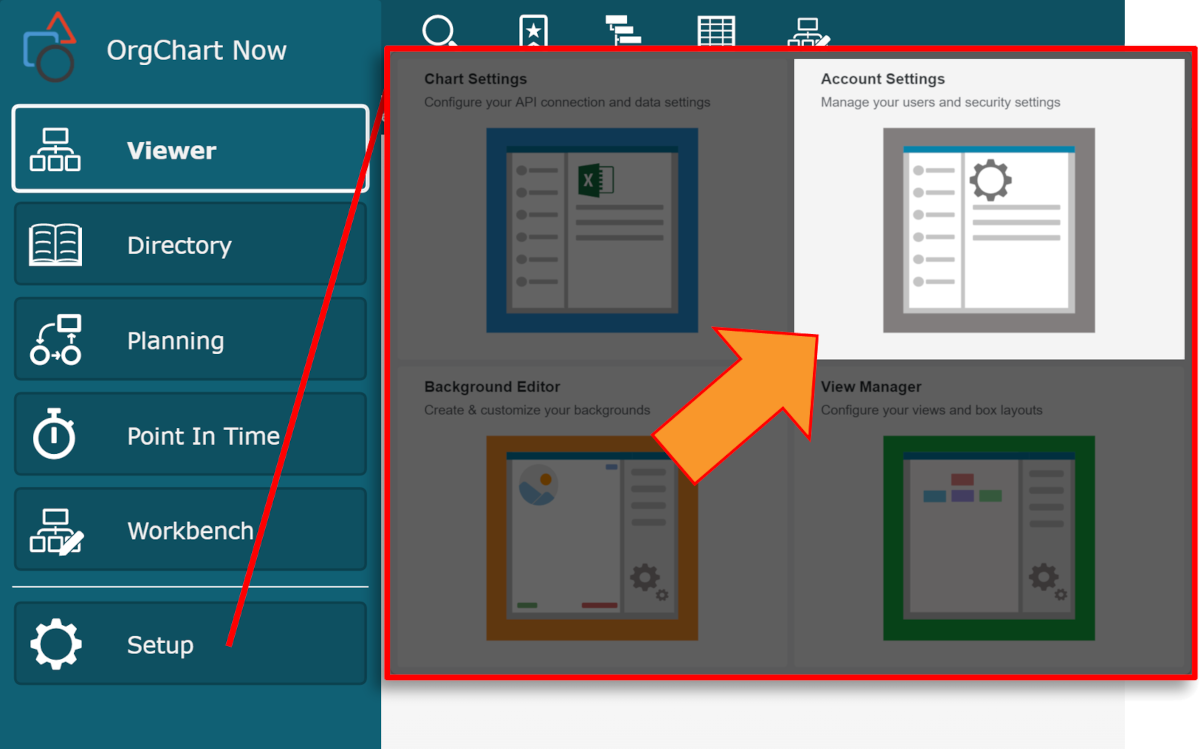

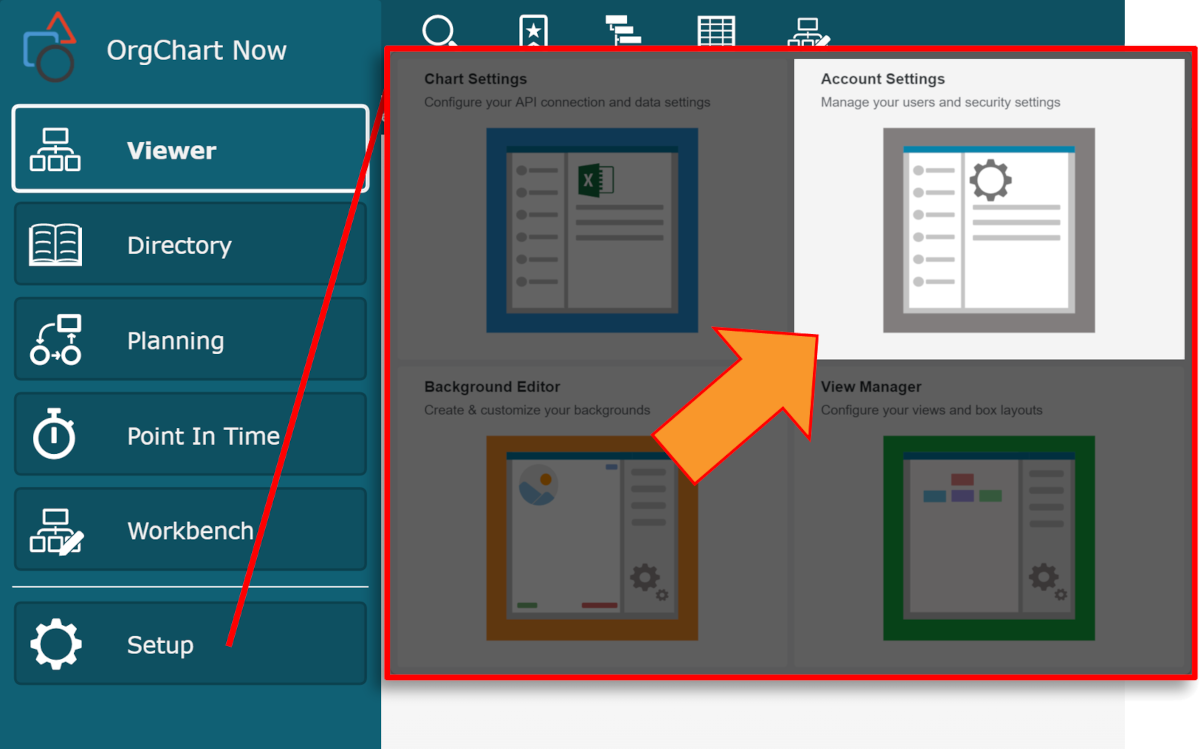

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

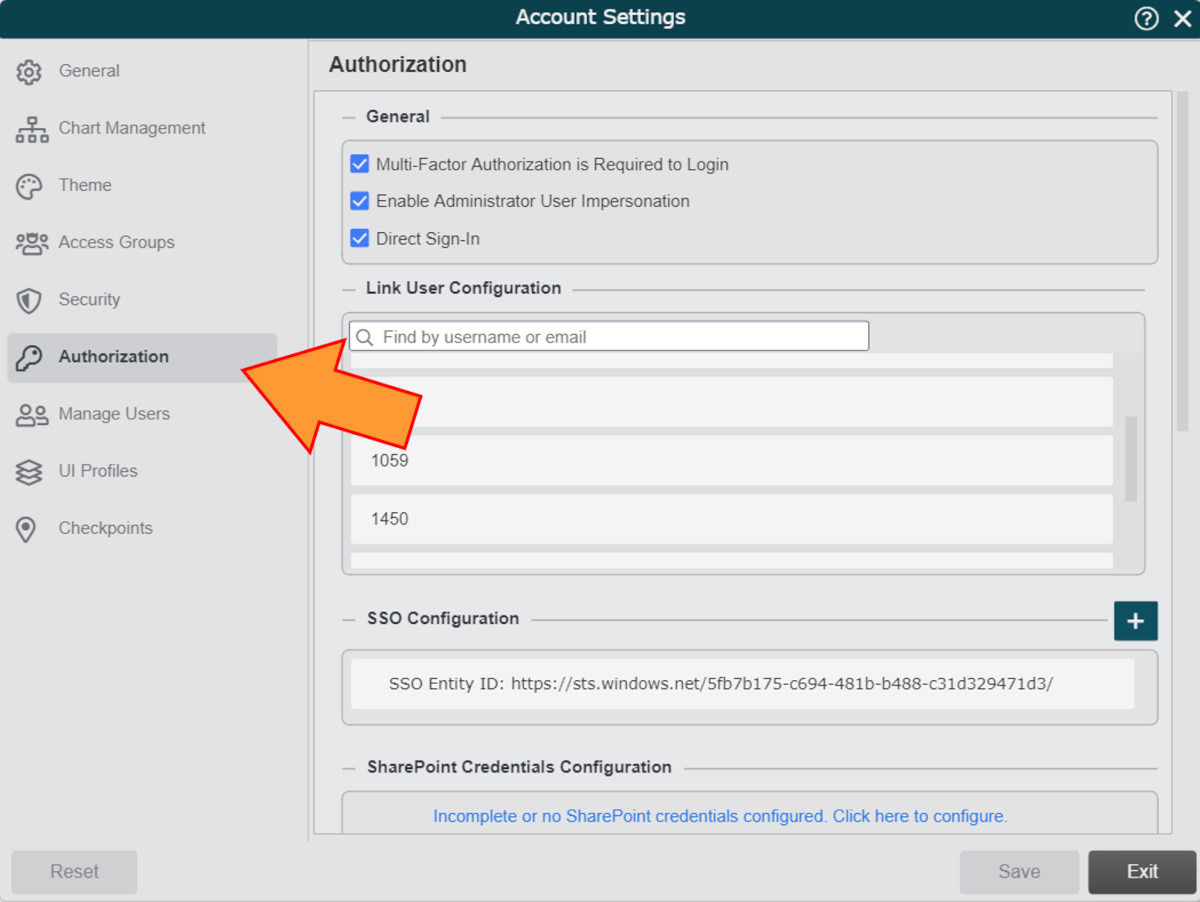

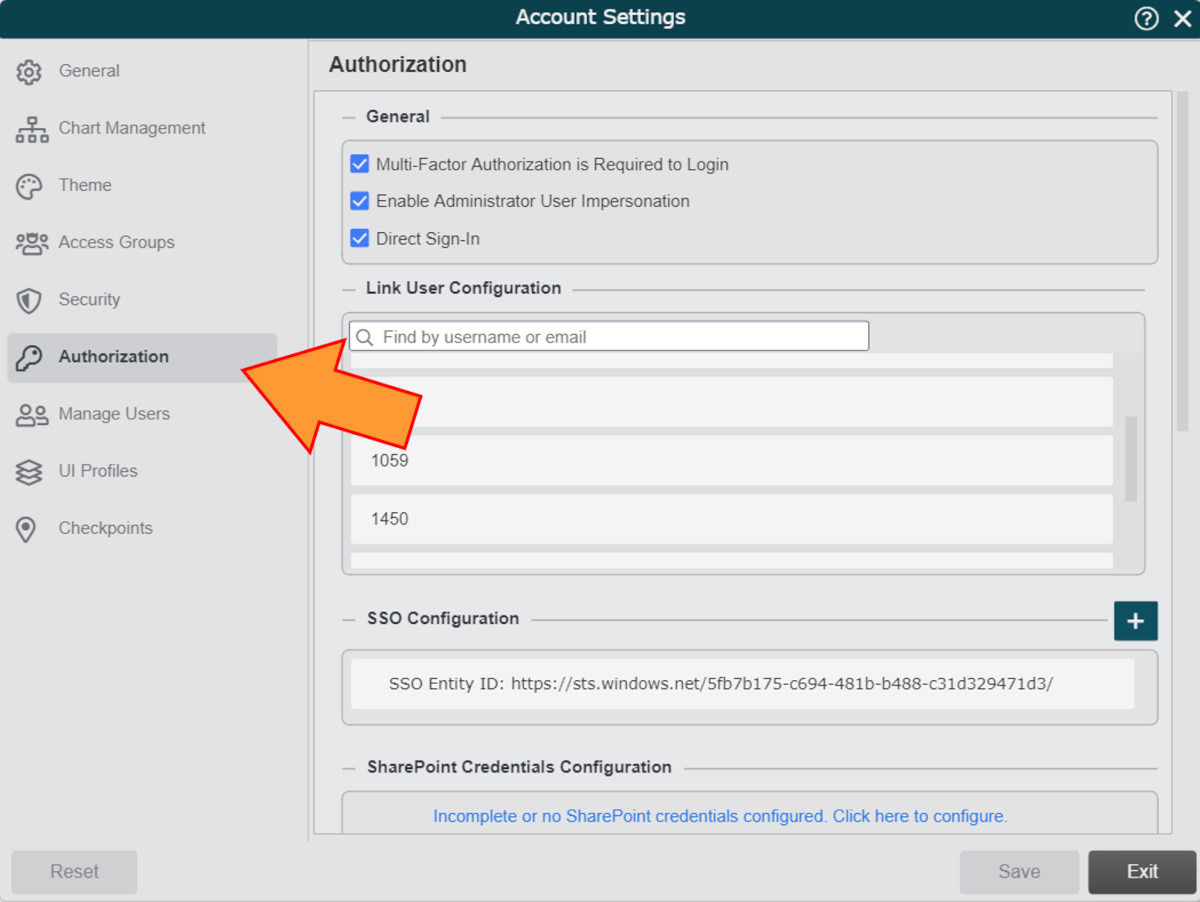

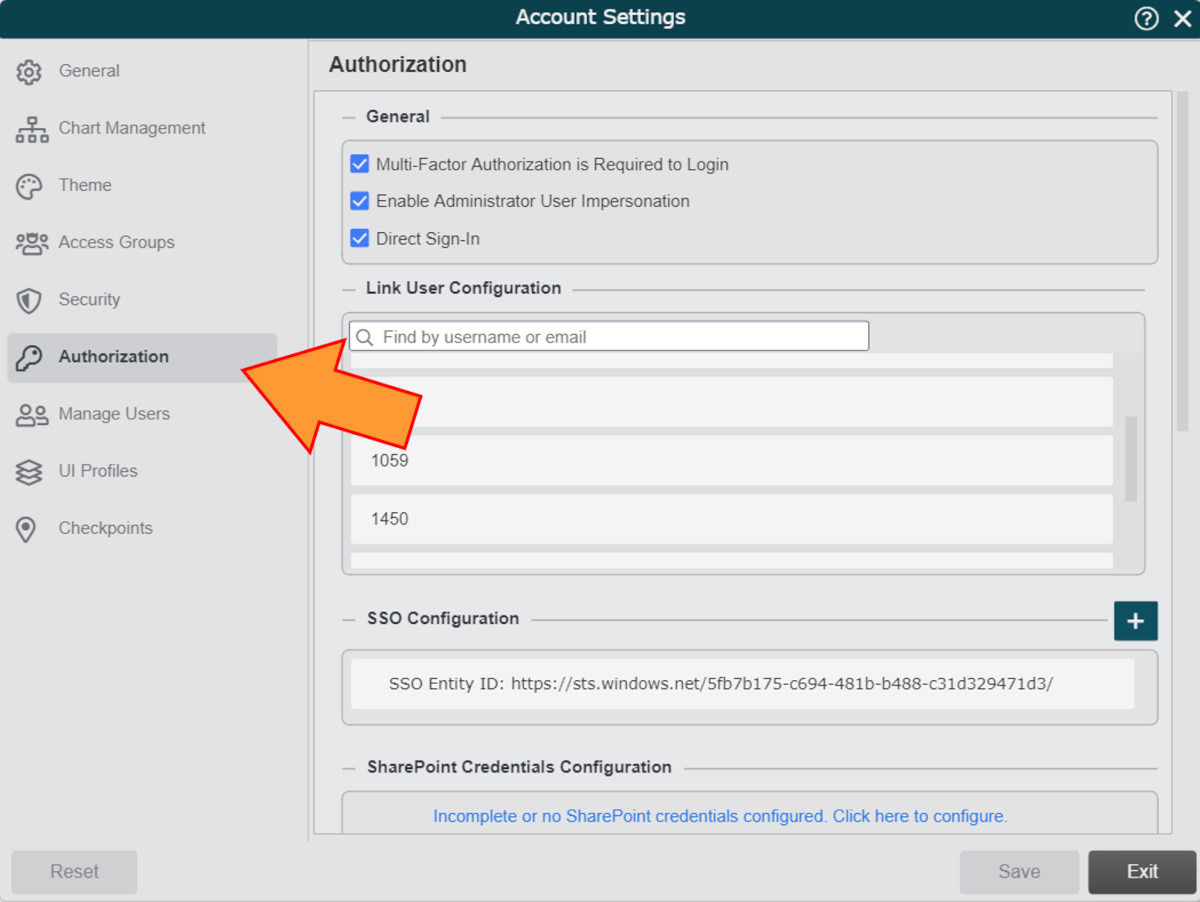

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Passez la souris sur votre configuration SSO, puis cliquez sur le

icône.

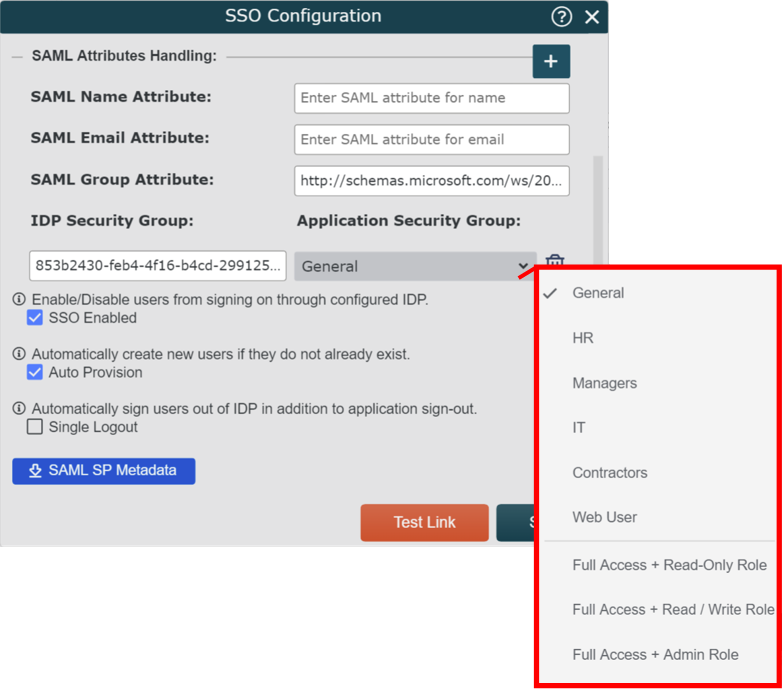

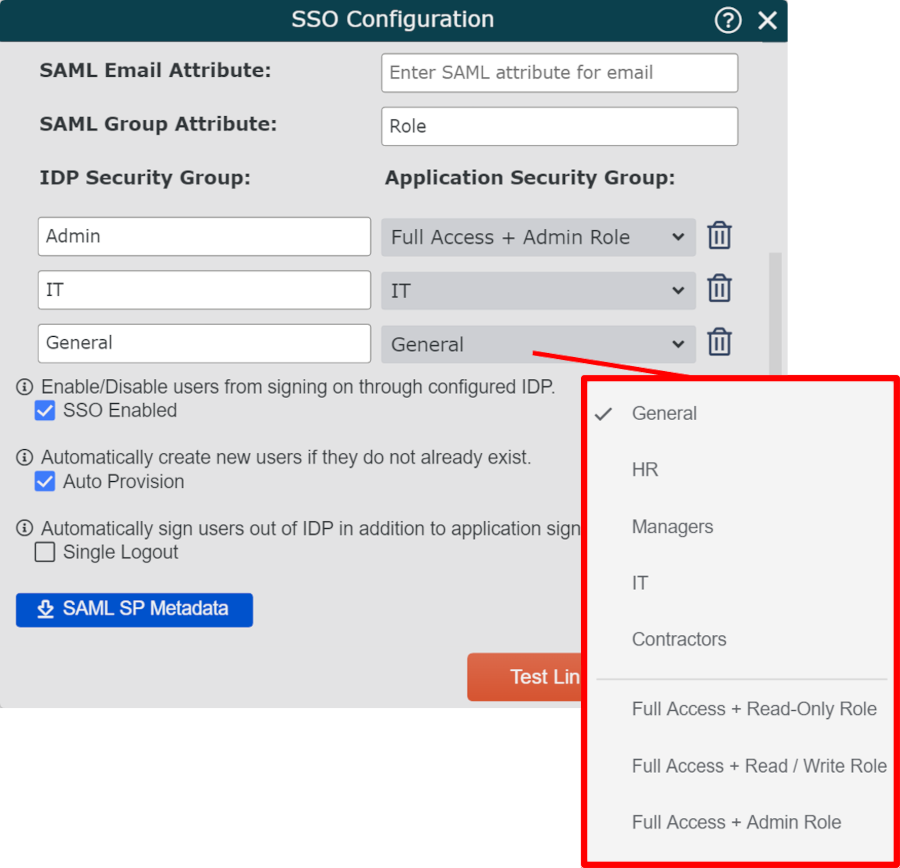

icône.Copiez le nom de la revendication (récupéré dans étape 1 de la section ci-dessus), puis collez-le dans le Attribut de groupe SAML zone de texte.

Cliquez sur le

icône (à droite de l'icône Gestion des attributs SAML en-tête), puis collez un Identifiant d'objet de groupe (récupéré dans étape 4 de la section ci-dessus) dans le Attribut SAML pour le groupe zone de texte.

icône (à droite de l'icône Gestion des attributs SAML en-tête), puis collez un Identifiant d'objet de groupe (récupéré dans étape 4 de la section ci-dessus) dans le Attribut SAML pour le groupe zone de texte.Cliquez sur le Groupe de sécurité des applications menu déroulant, puis sélectionnez l'organigramme Groupe d'accès qui doit être attribué aux utilisateurs associés à que Identifiant d’objet de groupe.

Répéter étapes 5-6 jusqu'à ce que tous les groupes de sécurité Azure AD souhaités soient mappés aux groupes d'accès OCN.

Cliquer sur Sauvegarder.

Mapper les groupes d’accès avec les rôles d’application Azure AD

Les administrateurs peuvent mapper des groupes d'accès à l'aide des rôles d'application Azure AD, qui sont spécifique à l'application.

Cette option est préférable pour les personnes qui souhaitent toujours utiliser l'attribution automatique de groupes d'accès lorsque :

Les groupes de sécurité à l’échelle du locataire ne correspondent pas directement au mappage de groupe souhaité

ET/OU

La modification ou l’ajout de groupes de sécurité supplémentaires à l’échelle du locataire n’est pas possible.

Ajouter des rôles d'application

Ouvrez l'application OrgChart SSO dans Azure AD.

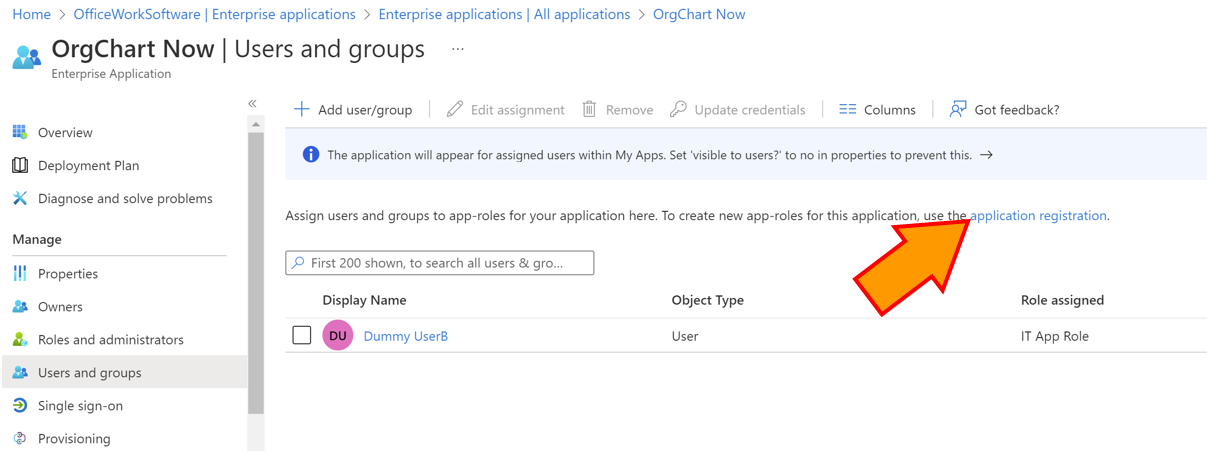

Cliquez sur le Utilisateurs et groupes option dans le panneau de gauche.

Cliquez sur le Enregistrement de la demande lien hypertexte pour créer des rôles d'application pour cette application.

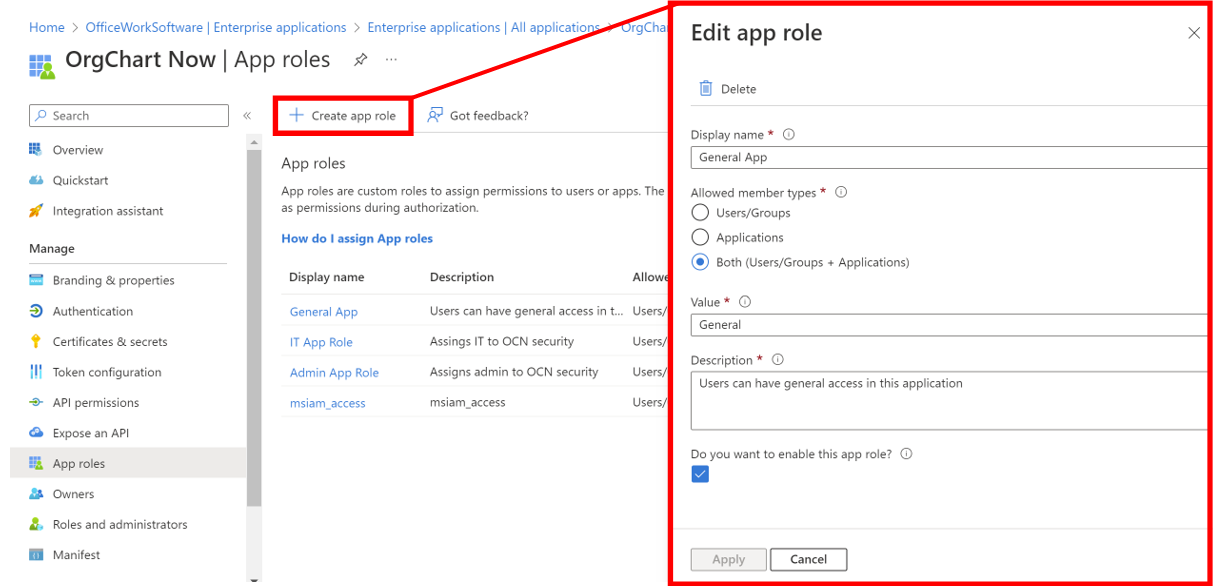

Cliquez sur le + Créer un rôle d'application bouton.

Entrez un nom d'affichage (c'est-à-dire un rôle général) dans le champ Afficher un nom zone de texte.

Sélectionnez le Les deux (utilisateurs/groupes + applications) bouton radio.

Entrez la valeur (c'est-à-dire Général) qui apparaîtra dans l'assertion d'attribut SAML pour les utilisateurs/groupes affectés à ce rôle d'application. Copiez et collez le Valeur du rôle dans un document séparé. Vous en aurez besoin plus tard.

Vous pouvez éventuellement entrer une description pour les utilisateurs ou les groupes affectés à ce rôle d'application.

Vérifier la Voulez-vous activer ce rôle d'application case à cocher, puis cliquez sur Appliquer.

Répéter étapes 4 à 9 ci-dessus pour chaque nouveau rôle d'application que vous souhaitez créer.

Attribuer des rôles d'application aux utilisateurs/groupes

Rouvrez l'application OrgChart SSO, puis cliquez sur le bouton Utilisateurs et groupes option dans le panneau de gauche.

Cliquez sur le +Ajouter un utilisateur/un groupe , puis commencez à attribuer des groupes et les rôles d'application correspondants à l'application. Les membres de ces groupes émettront le valeur du rôle dans l'assertion d'attribut SAML.

Cliquer sur Attribuer.

Cliquez sur le +Ajouter un utilisateur/un groupe à nouveau, puis attribuez les utilisateurs individuels et le rôle d'application correspondant à l'application.

Note

Les utilisateurs assignés individuellement émettront leur attribution de rôle d'application individuelle dans l'assertion d'attribut SAML d'abord, même s'ils appartiennent à l'un des groupes précédemment attribués.

Cliquer sur Attribuer.

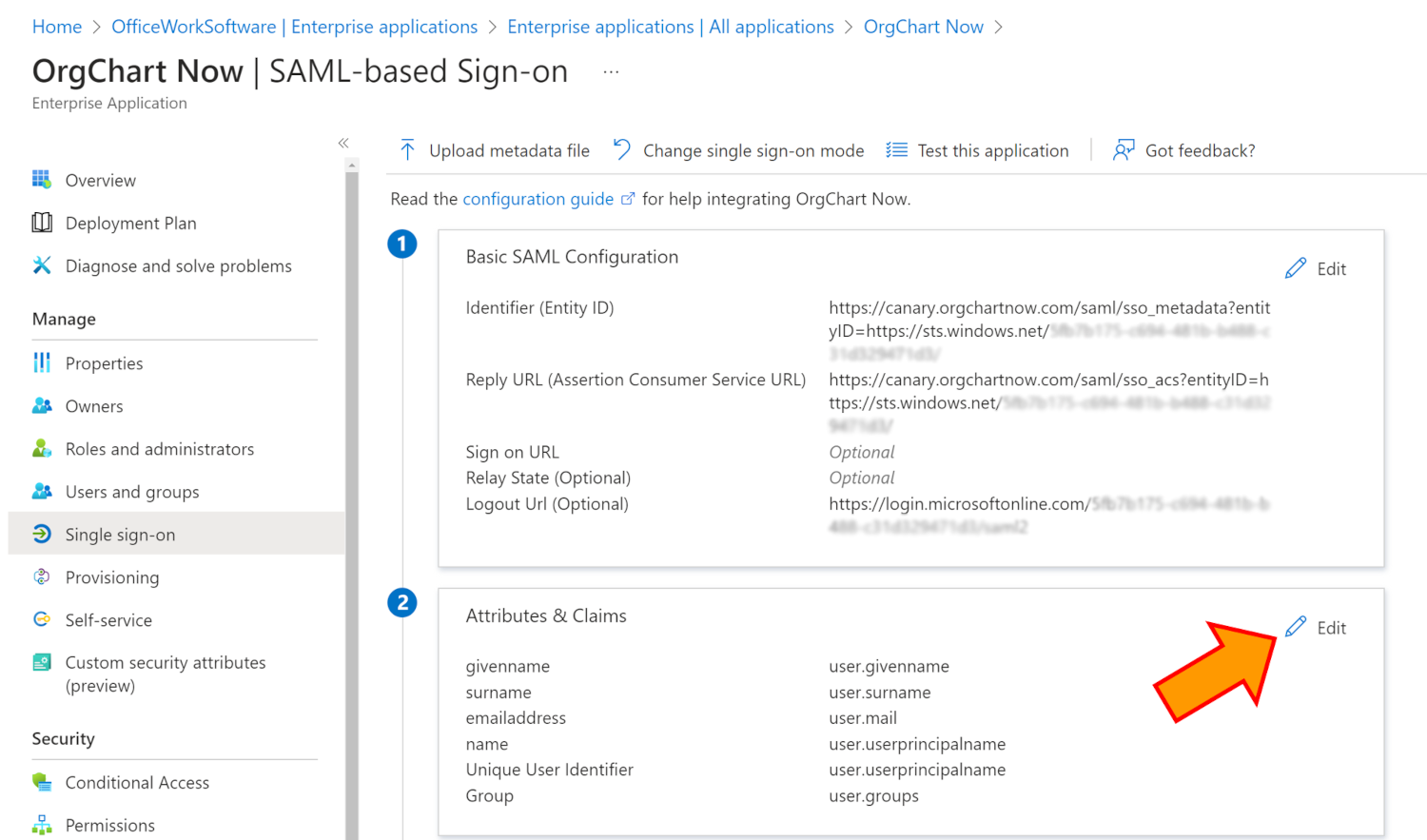

Cliquez sur le Authentification unique dans le menu de gauche, puis cliquez pour modifier le Attributs et revendications.

Cliquez sur le +Ajouter une nouvelle réclamation bouton.

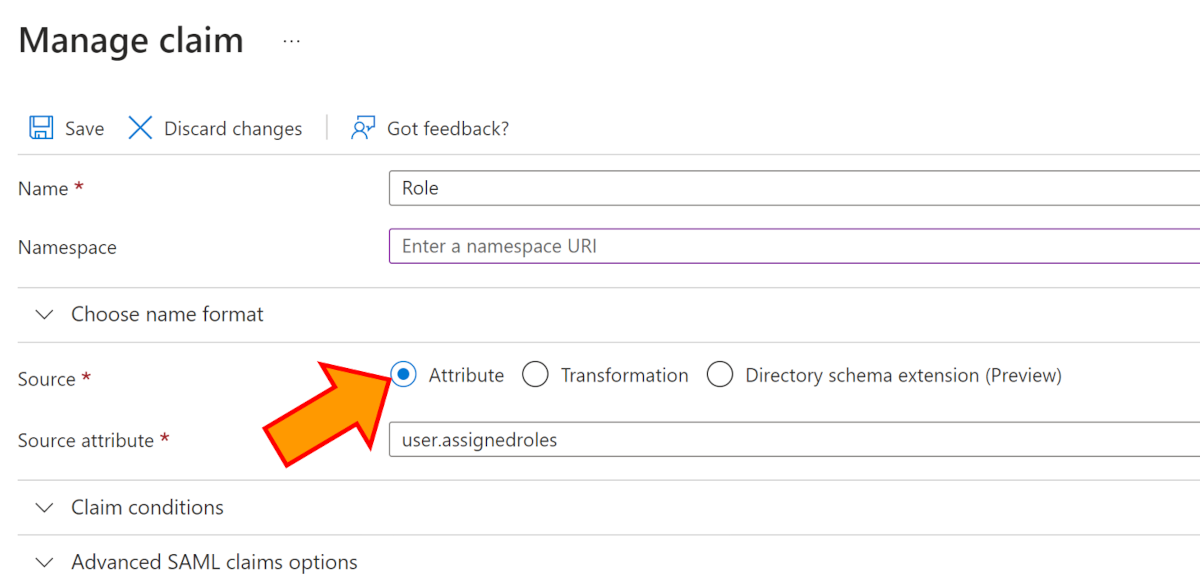

Entrez un nom pour la revendication (c'est-à-dire un rôle).

Cliquez sur le Attribut bouton radio, puis sélectionnez utilisateur.assignedroles dans le menu déroulant.

Cliquer sur Sauvegarder.

Mapper les rôles dans l'organigramme

Connectez-vous à OrgChart et suivez ces étapes pour terminer votre configuration :

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Passez la souris sur votre configuration SSO, puis cliquez sur le

icône.

icône.entrez le nom de la revendication (créée dans étape 3 ci-dessus) dans le Attribut de groupe SAML zone de texte.

Cliquez sur le

icône (à droite de l'icône Gestion des attributs SAML en-tête), puis entrez un Valeur du rôle (créé en étape 7 de la Ajouter un rôle d'application section ci-dessus) dans le Attribut SAML pour le groupe zone de texte.

icône (à droite de l'icône Gestion des attributs SAML en-tête), puis entrez un Valeur du rôle (créé en étape 7 de la Ajouter un rôle d'application section ci-dessus) dans le Attribut SAML pour le groupe zone de texte.Cliquez sur le Groupe de sécurité des applications menu déroulant, puis sélectionnez l'organigramme Groupe d'accès qui doit être attribué aux utilisateurs associés à que Valeur du rôle.

Répéter étapes 5-6 jusqu'à ce que tous les rôles d'application attribués à Azure AD souhaités soient mappés aux groupes d'accès OCN.

Cliquer sur Sauvegarder.

Mettre à jour les informations utilisateur avec des attributs supplémentaires

Les administrateurs peuvent remplir et mettre à jour automatiquement le panneau Informations utilisateur d'un utilisateur à l'aide d'attributs SAML supplémentaires dans Azure AD.

Ajouter des attributs supplémentaires à l'assertion SAML

En général, le nom et l’adresse courriel sont déjà inclus dans votre assertion Azure AD SAML. Si vous ne voyez pas l'attribut souhaité répertorié dans le Attributs et revendications section, suivez ces étapes :

Ouvrez l'application OrgChart SSO dans Azure AD.

Cliquez sur le Authentification unique dans le menu de gauche, puis cliquez pour modifier le Attributs et revendications.

Cliquez sur le +Ajouter une nouvelle réclamation bouton.

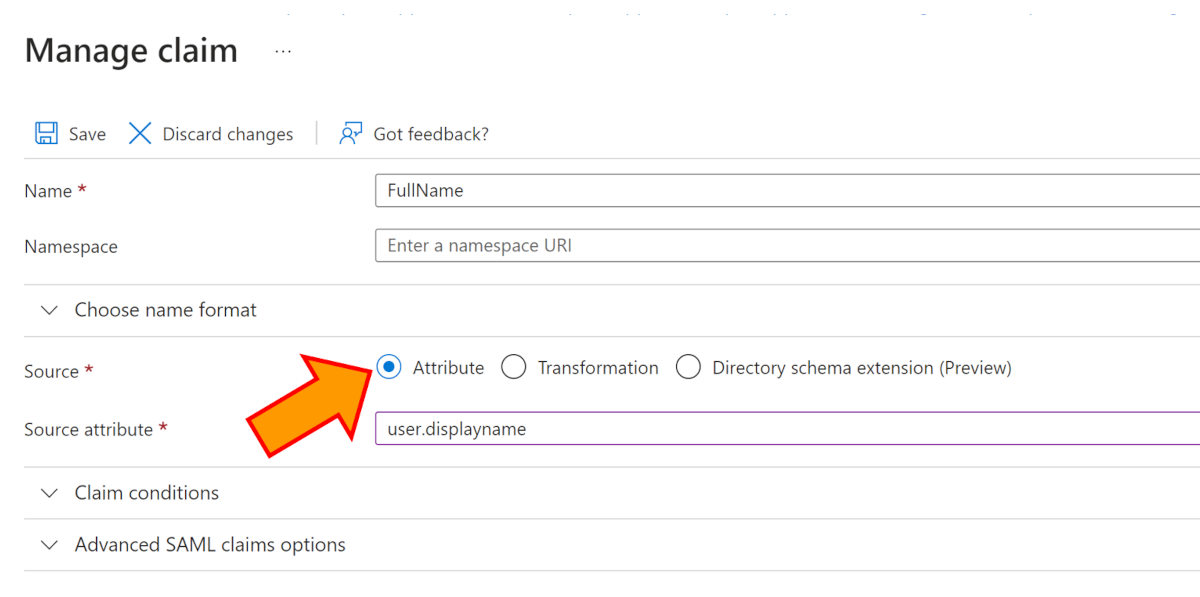

Entrez un nom pour la revendication (c'est-à-dire FullName).

Cliquez sur le Attribut bouton radio, puis sélectionnez l'attribut source que vous souhaitez voir émis avec cette revendication (c'est-à-dire user.displayname).

Cliquer sur Sauvegarder.

Trouver le nom de la revendication

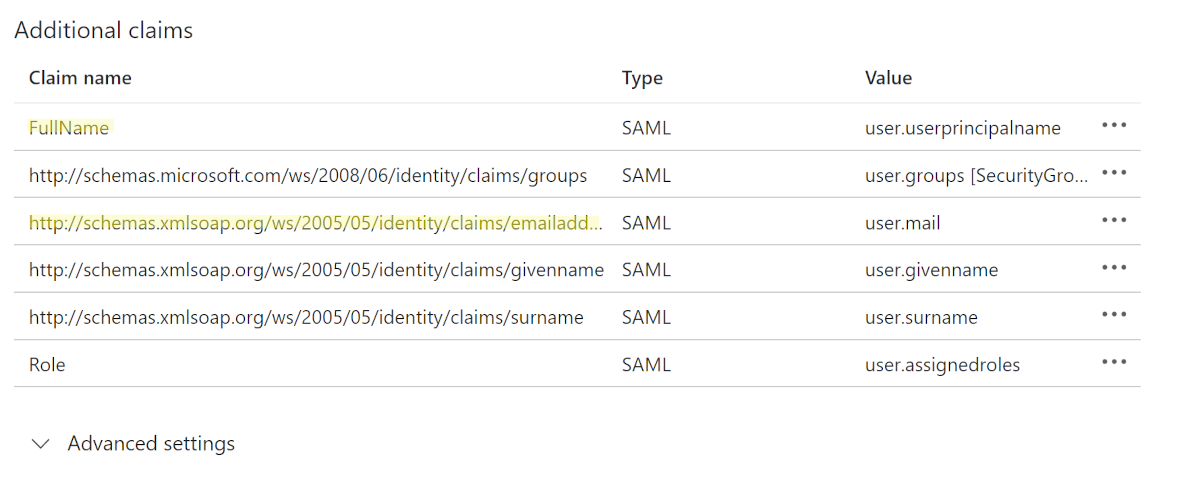

Dans la section Attributs et revendications, localisez le revendiquer des noms associé aux attributs que vous souhaitez utiliser pour mettre à jour le nom et l'adresse courriel dans le panneau Informations utilisateur de l'organigramme. Copiez et collez l'intégralité nom de la revendication dans un document séparé.

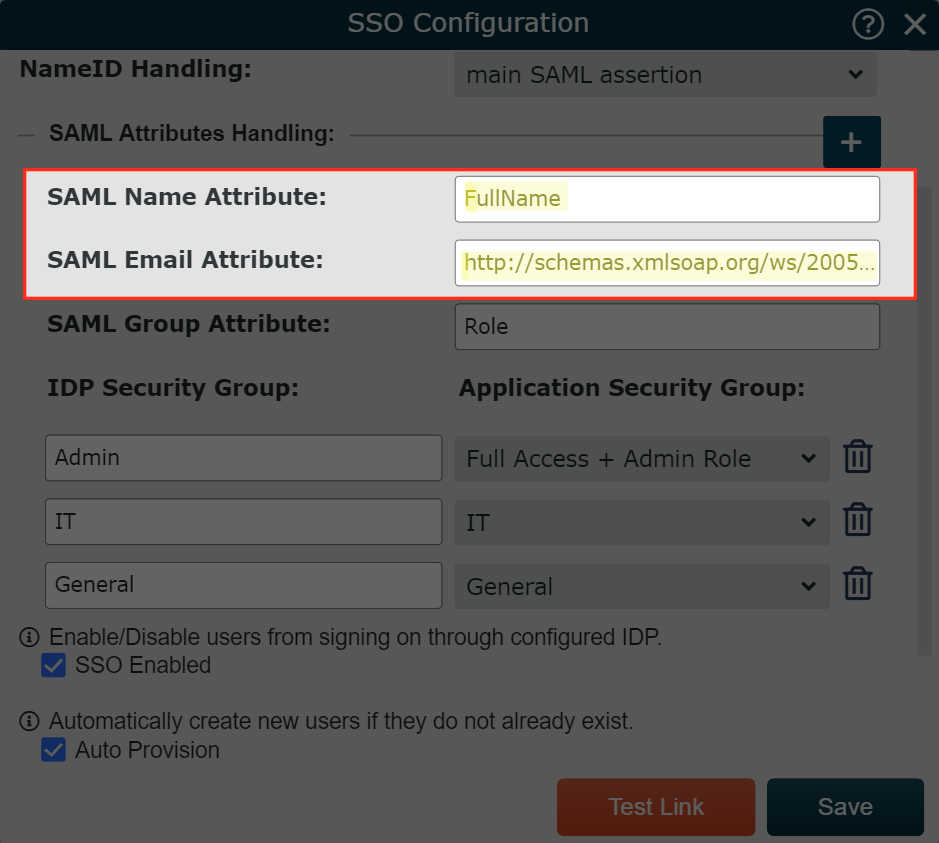

Mapper les attributs dans l'organigramme

Connectez-vous à OrgChart et suivez ces étapes pour terminer votre configuration :

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Passez la souris sur votre configuration SSO, puis cliquez sur le

icône.

icône.Copiez et collez le nom de la revendication associé à l'attribut SAML de l'courriel dans la zone de texte Attribut d'courriel SAML.

Copiez et collez le nom de la revendication associé à l'attribut SAML de nom dans la zone de texte Attribut de nom SAML.

Cliquer sur Sauvegarder. Lorsqu'un utilisateur se connecte à OrgChart via SSO, le panneau d'informations utilisateur est automatiquement mis à jour.

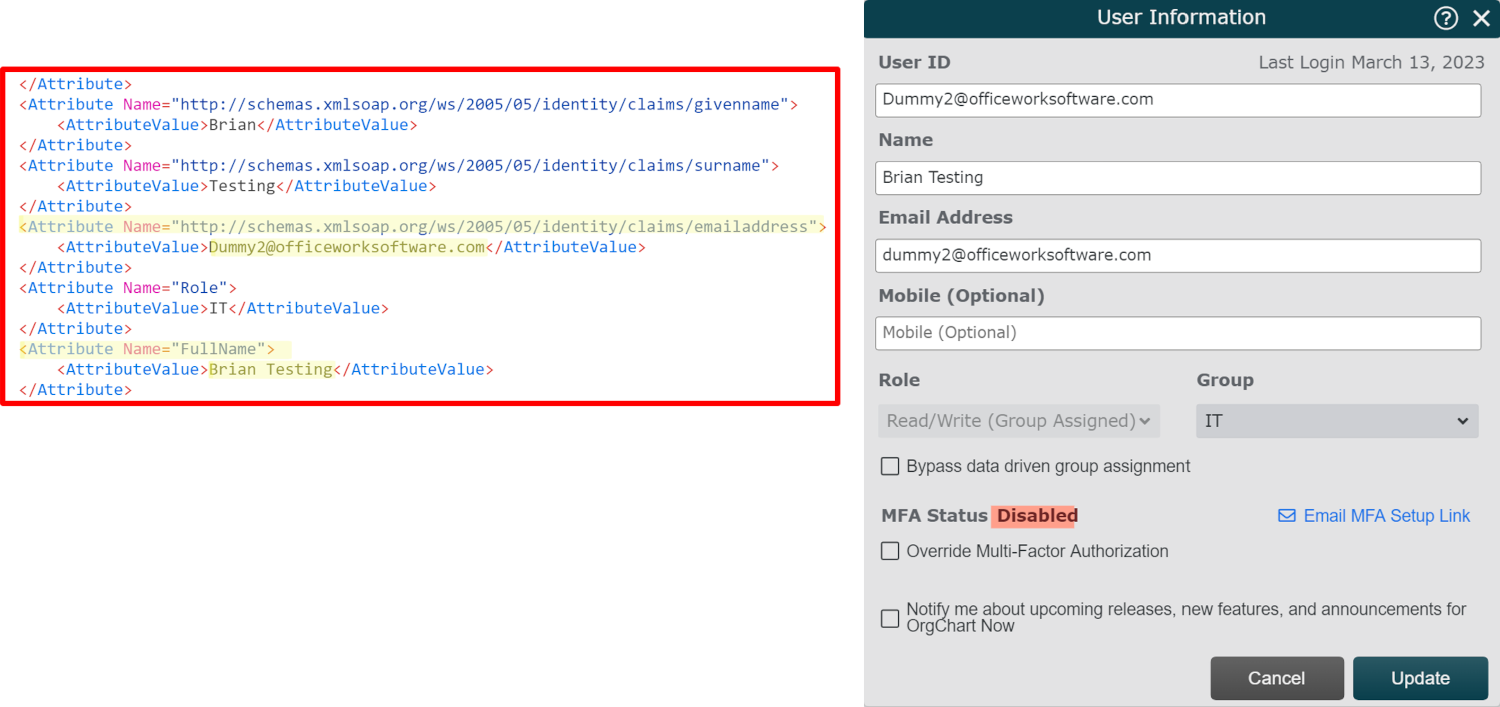

Consultez l’exemple d’assertion SAML et le panneau d’informations utilisateur mis à jour ci-dessous :