Okta

Destinataires

Destinataires : Administrateurs

Aperçu

Okta est une plateforme de gestion des identités qui permet aux clients d'accéder à leurs applications Web en un seul endroit.

L'article suivant fournit des conseils pour configurer SSO dans Okta, afin que vous puissiez réussir l'intégration à OrgChart.

Création d'une intégration SSO

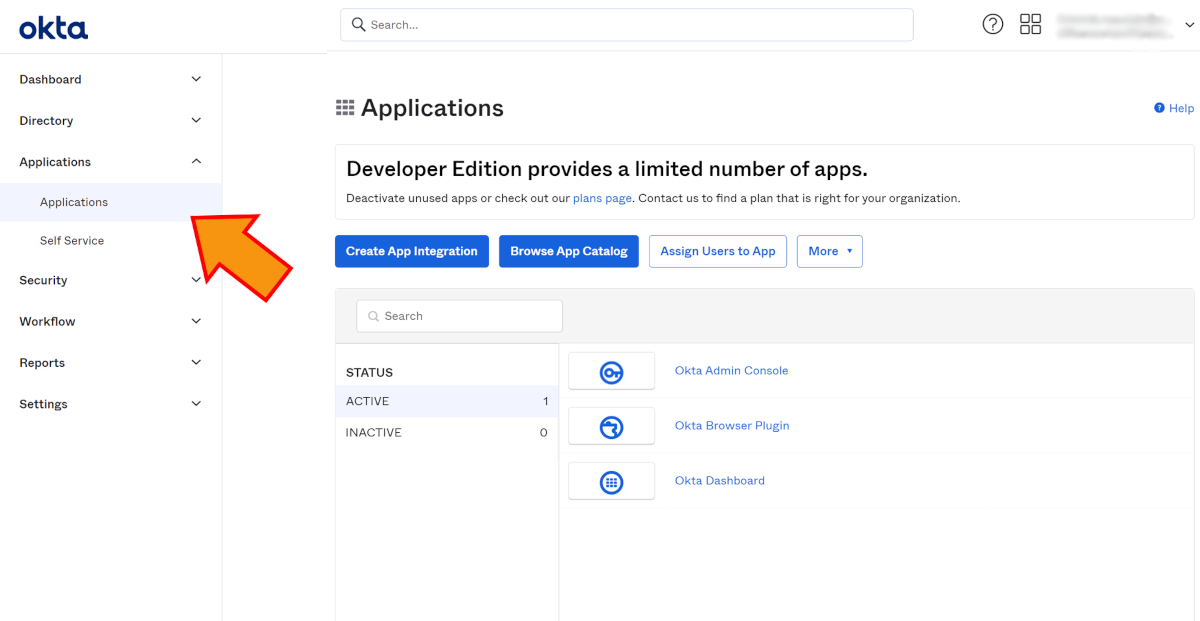

Connectez-vous à votre tableau de bord d'administration Okta.

Cliquez sur le Applications menu déroulant dans le (panneau latéral gauche), puis sélectionnez le Applications option.

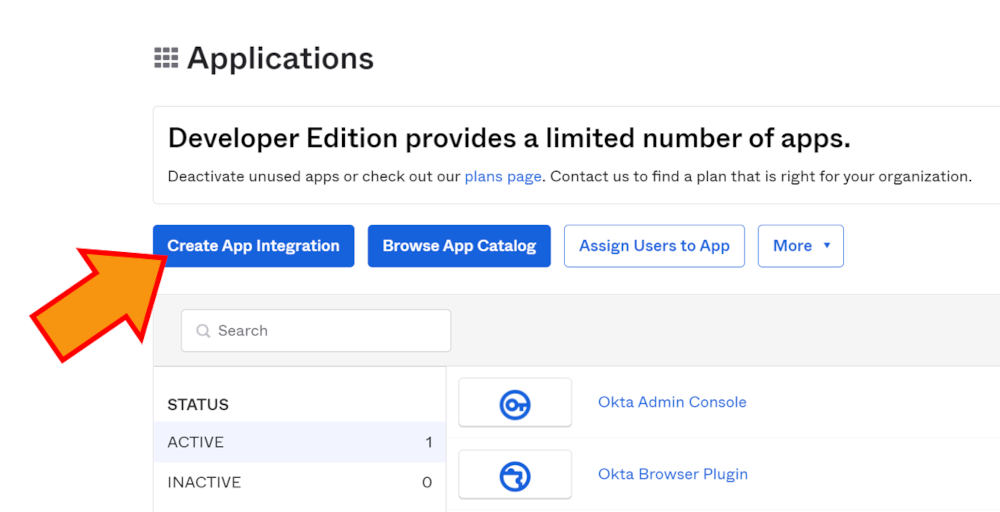

Cliquez sur le Créer une intégration d'application bouton.

Sélectionner SAML2.0 dans la liste des options d'intégration d'applications, puis cliquez sur Suivant.

Entrez un nom pour l'application (c'est-à-dire OrgChart).

Vous pouvez éventuellement choisir un logo d'application à afficher sur la vignette OrgChart, ainsi que les options de visibilité de votre application, puis cliquez sur Suivant.

Configurez les paramètres SAML comme indiqué ci-dessous :

URL d'authentification unique

https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_acs?entityIdentifiant=VOTRE_ENTITY_Identifiant

URL du Destinataires

https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_acs?entityIdentifiant=VOTRE_ENTITY_Identifiant

URL de destination

https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_acs?entityIdentifiant=VOTRE_ENTITY_Identifiant

URI d'audience (Identifiant d'entité SP)

https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_metadata?entityIdentifiant=VOTRE_ENTITY_Identifiant

Format d'identification du nom

Adresse courriel

Nom d'utilisateur de l'application

Nom d'utilisateur Okta

Note

VOTRE_ENTITY_Identifiant fait référence à votre Identifiant d'entité généré par Okta et est également appelé dans Okta comme l'Identifiant d'entité généré par Okta. Identifiant d'émetteur SAML.

Cette valeur est généralement formatée avec votre clé externe d'entreprise. Si vous ne connaissez pas la clé externe de votre entreprise, renseignez temporairement chaque URL dans la section Paramètres SAML généraux, cliquez sur Suivant > Je suis un client Okta > Finition.

Sur le Se connecter , faites défiler jusqu'à la section Certificats de signature SAML, cliquez sur l'icône Actions (pour le certificat actif), puis sélectionnez Afficher les métadonnées du fournisseur d'identité.

Votre Identifiant d'entité Okta apparaît après l'indicateur EntityIdentifiant dans la première ligne du XML. Copiez la clé entière (sans les guillemets), puis collez cette valeur dans un document distinct.

Cliquez sur le Général onglet, modifiez le Paramètres SAML généraux, puis collez votre Identifiant d'entité Okta dans chaque URL, en remplaçant le VOTRE Identifiant D'ENTITÉ texte.

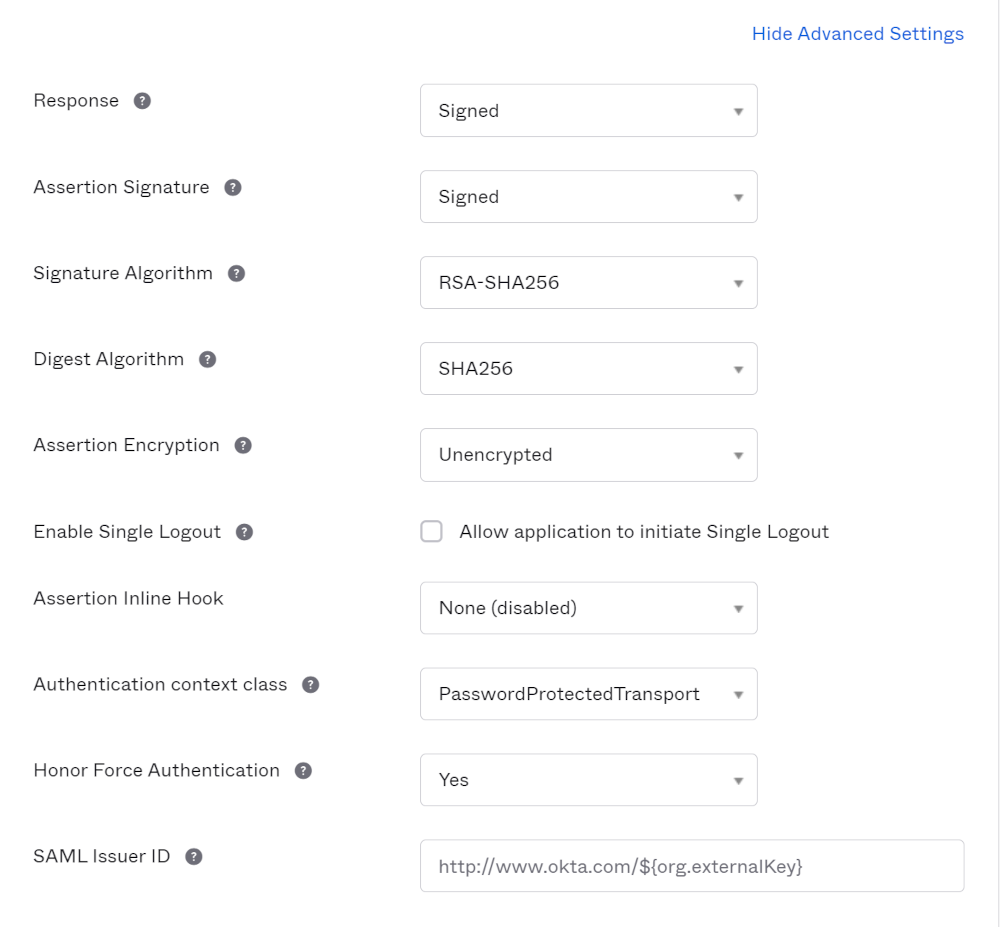

Cliquez sur le Réglages avancés lien hypertexte.

Veiller à ce que Paramètres SAML avancés sont configurés comme indiqué ci-dessous :

Vous pouvez éventuellement configurer les instructions d'attribut et/ou d'attribut de groupe. Référez-vous à Mappage des attributs SAML Okta article pour plus d’informations.

Cliquez sur Suivant.

Sélectionnez les options suivantes sur la page de commentaires Okta, puis cliquez sur Finition.

Je suis un client Okta et j'ajoute une application interne

Une fois que vous avez terminé, attribuez l'application aux utilisateurs souhaités, puis configurer SSO dans l'organigramme.

Configuration de SSO dans l'organigramme

Connectez-vous à l'organigramme.

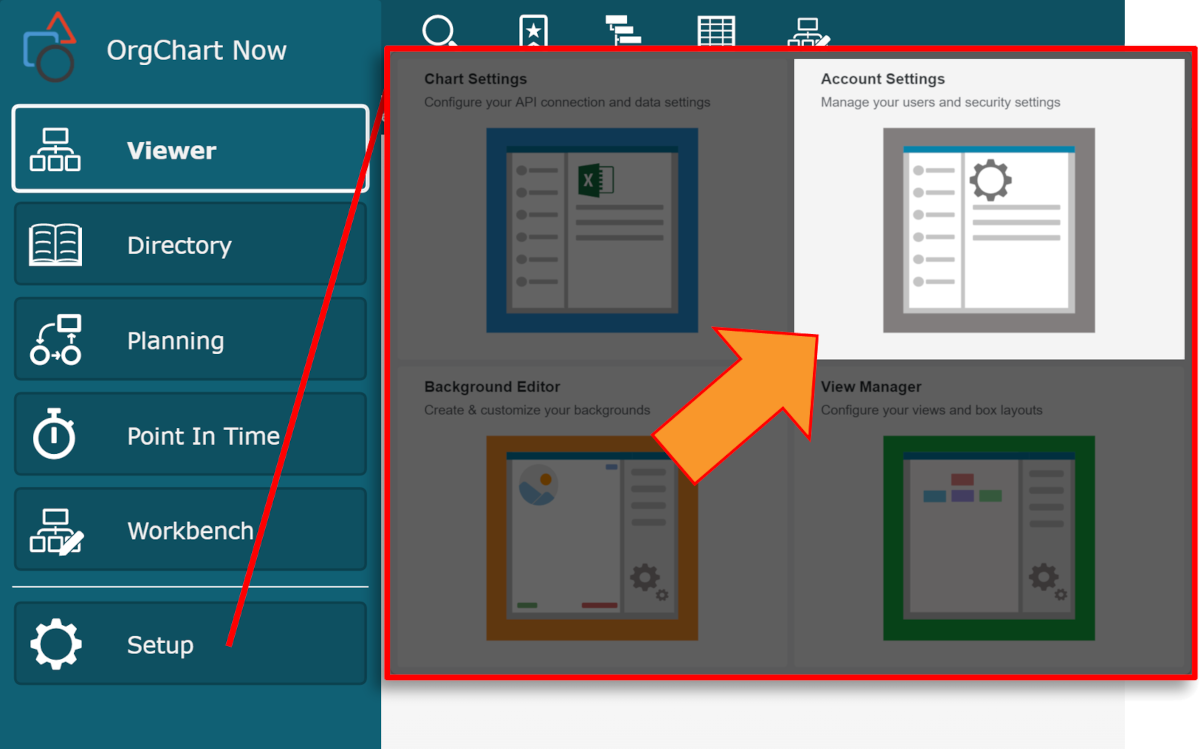

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

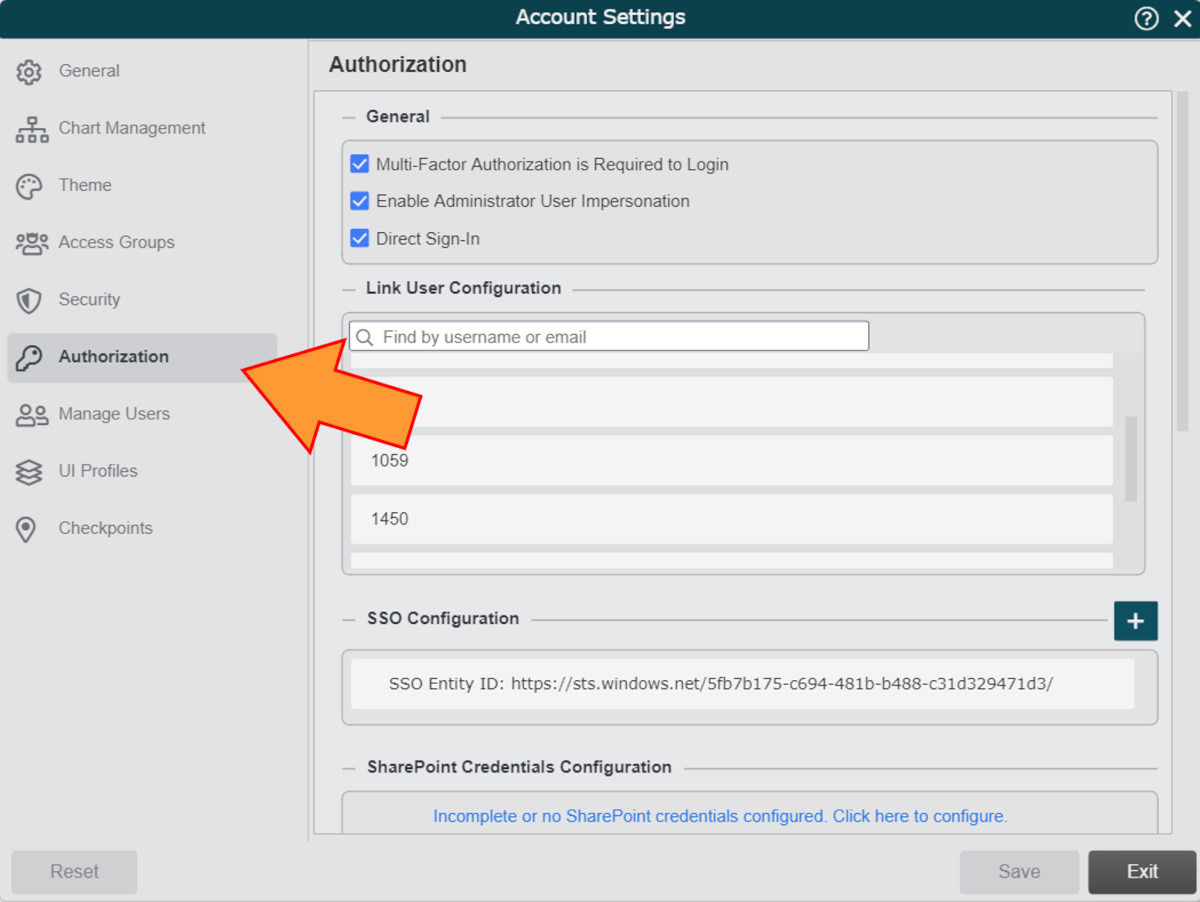

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Cliquez sur le

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.

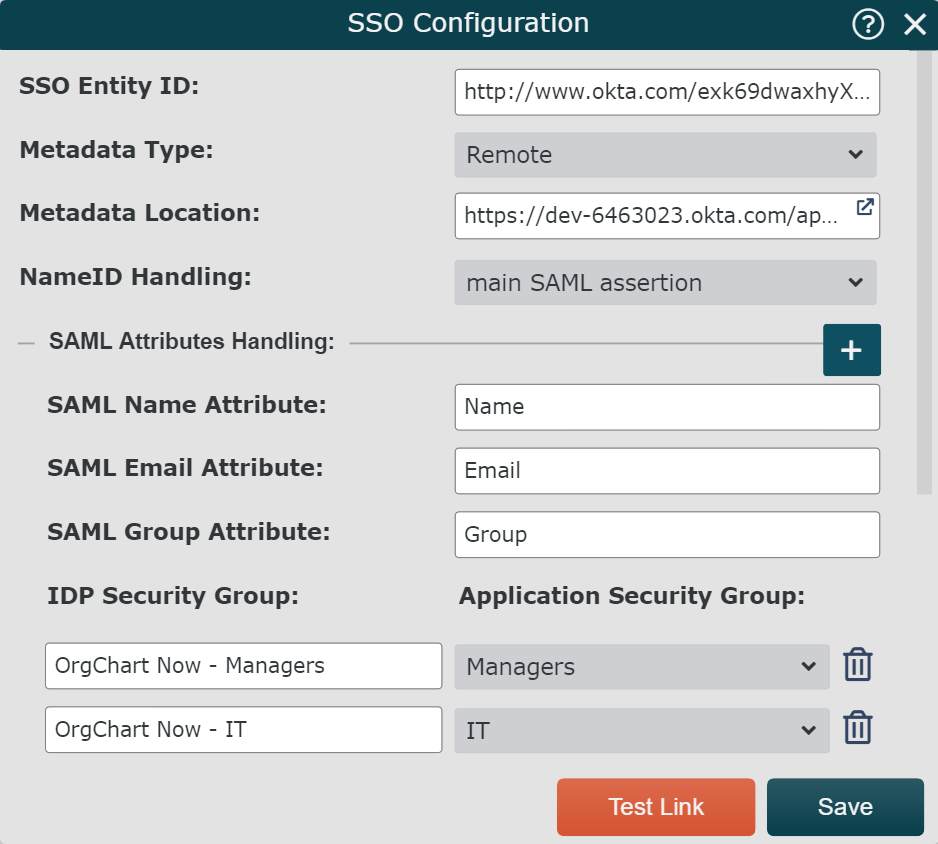

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.Entrer le Identifiant d'entité Okta dans le Identifiant d'entité SSO zone de texte.

Cliquez sur le Type de métadonnées menu déroulant, puis sélectionnez le Télécommande option.

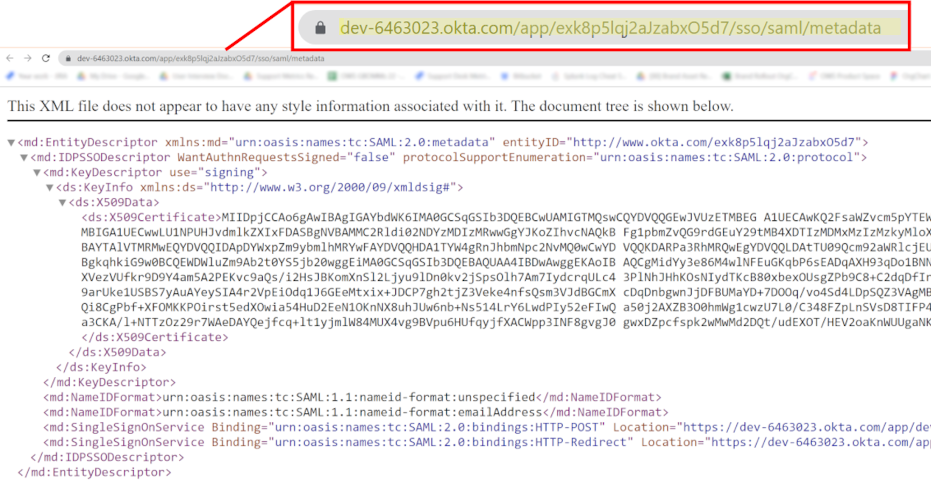

Dans Okta, ouvrez l'application OrgChart que vous avez créée, puis cliquez sur l'icône Se connecter languette.

Faites défiler jusqu'à Certificats de signature SAML section, cliquez sur le Actions (pour le certificat actif), puis sélectionnez le Afficher les métadonnées IdentifiantP option. Un onglet contenant un lien vers les métadonnées XML s'ouvre.

Copiez l'URL.

Collez l'URL des métadonnées dans le Emplacement des métadonnées zone de texte dans l'organigramme Configuration SSO panneau.

Cliquez sur le Gestion de l'Identifiant de nom menu déroulant, puis sélectionnez le Assertion SAML principale option.

Ajoutez éventuellement Gestion des attributs SAML pour utiliser les données Okta pour mettre à jour les informations utilisateur ou mapper les groupes de sécurité. Référez-vous à Mappage des attributs SAML Okta article pour plus d’informations.

Vérifier la SSO activé case à cocher pour permettre à l'utilisateur de se connecter à OrgChart depuis Okta.

En option, vérifiez le Provisionnement automatique case à cocher pour créer automatiquement de nouveaux utilisateurs s'ils n'existent pas déjà dans OrgChart.

En option, vérifiez le Déconnexion unique pour déconnecter automatiquement les utilisateurs d'Okta lors de la déconnexion d'OrgChart.

Cliquer sur Sauvegarder.