Configuration SSO

Destinataires

Destinataires : Administrateurs

Aperçu

Les applications Single-Sign-On (SS0) permettent aux utilisateurs d'accéder à tous leurs systèmes d'entreprise en un seul endroit. L'organigramme prend en charge Authentification unique SAML 2.0, ce qui le rend compatible avec la plupart Systèmes de gestion des identités.

Les administrateurs peuvent intégrer OrgChart à leur système de gestion des identités directement dans l'application OrgChart.

Cet article couvre les sujets suivants :

Paramètres de configuration SSO supplémentaires

Gestion des attributs SAML

Utilisateurs à provisionnement automatique

Déconnexion unique

Métadonnées de l'organigramme

Les métadonnées OrgChart sont uniques à chaque client. Pour trouver vos métadonnées OrgChart, procédez comme suit :

Connectez-vous à l'organigramme.

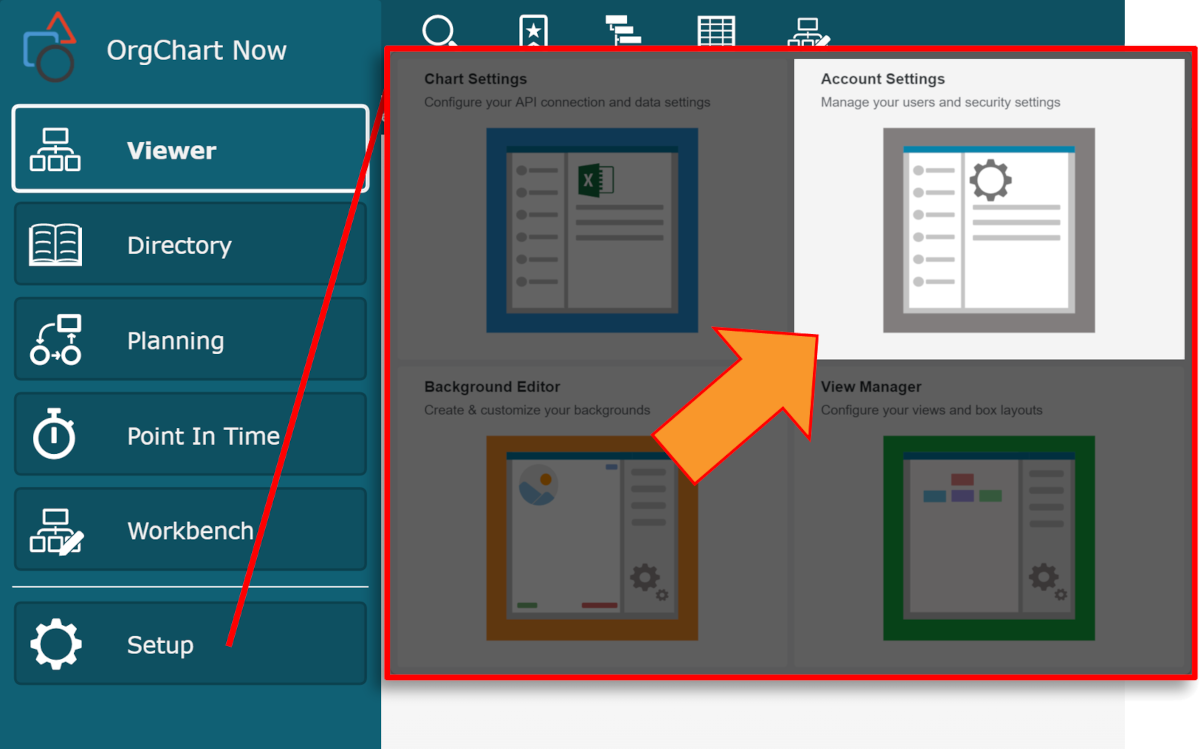

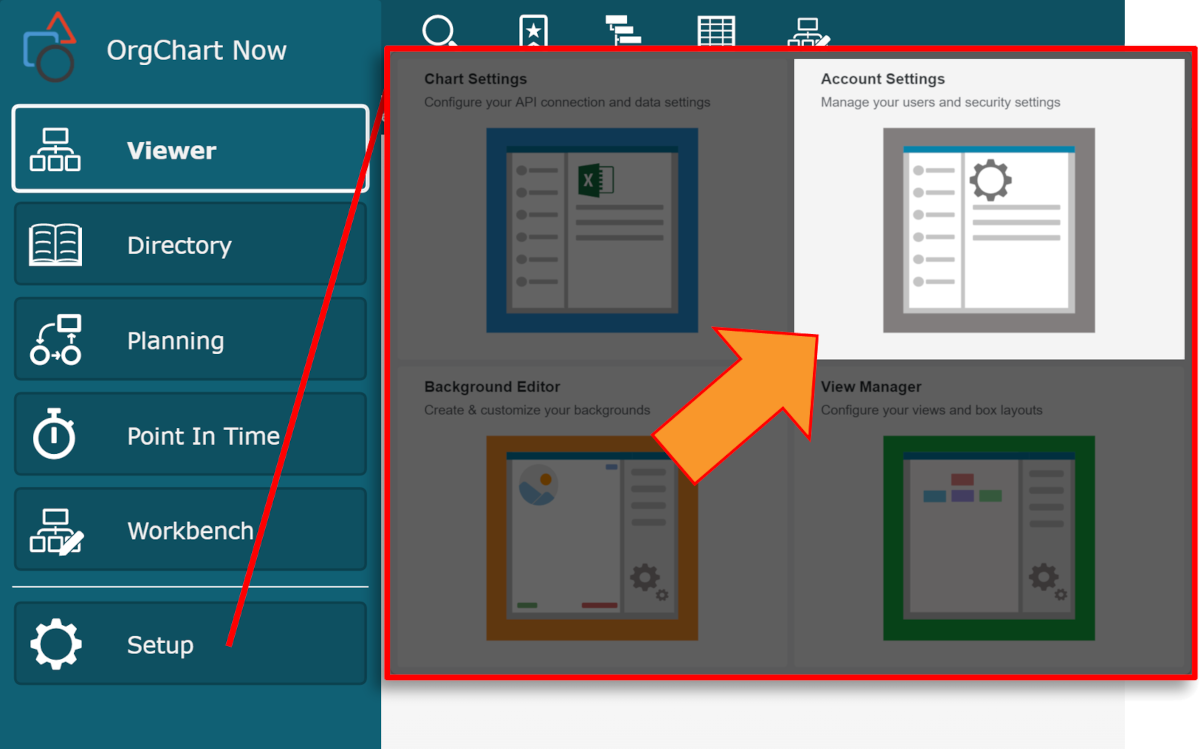

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

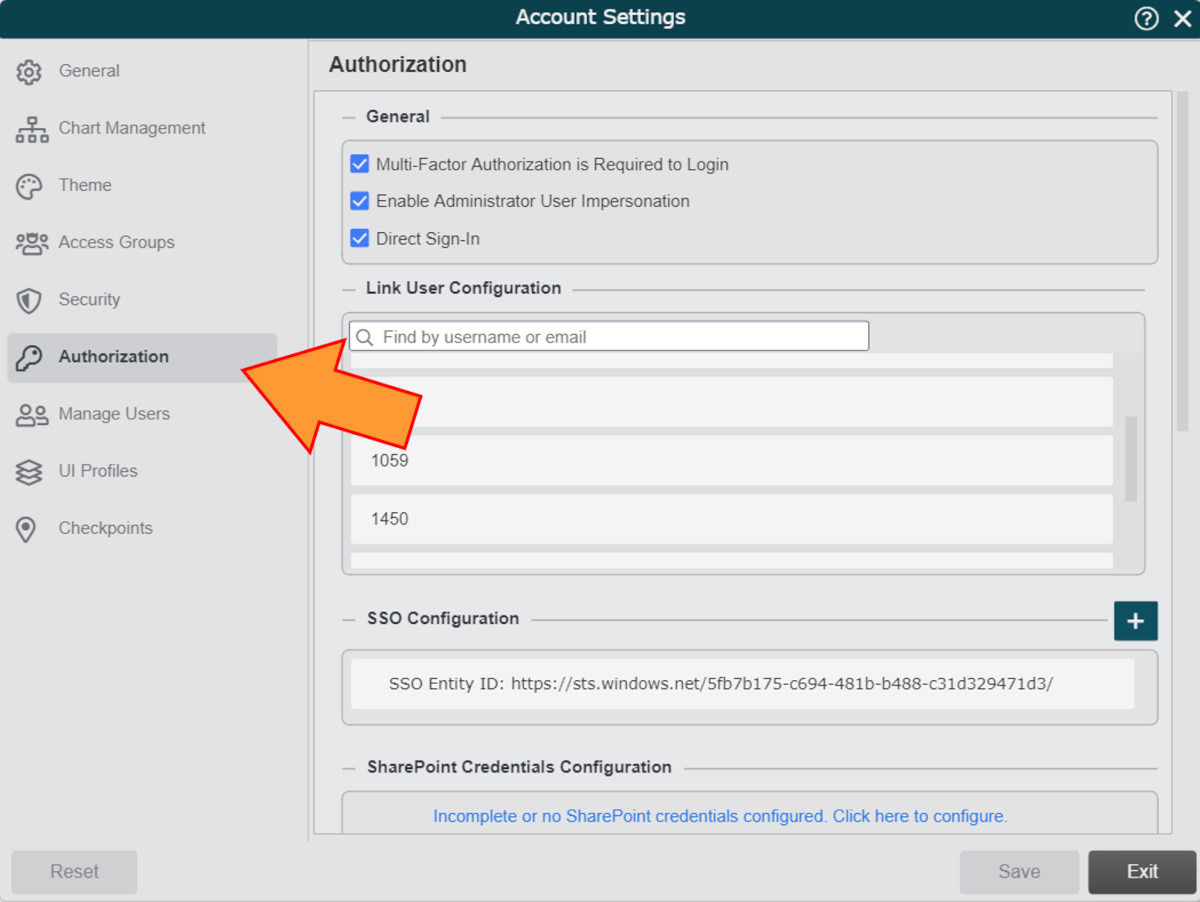

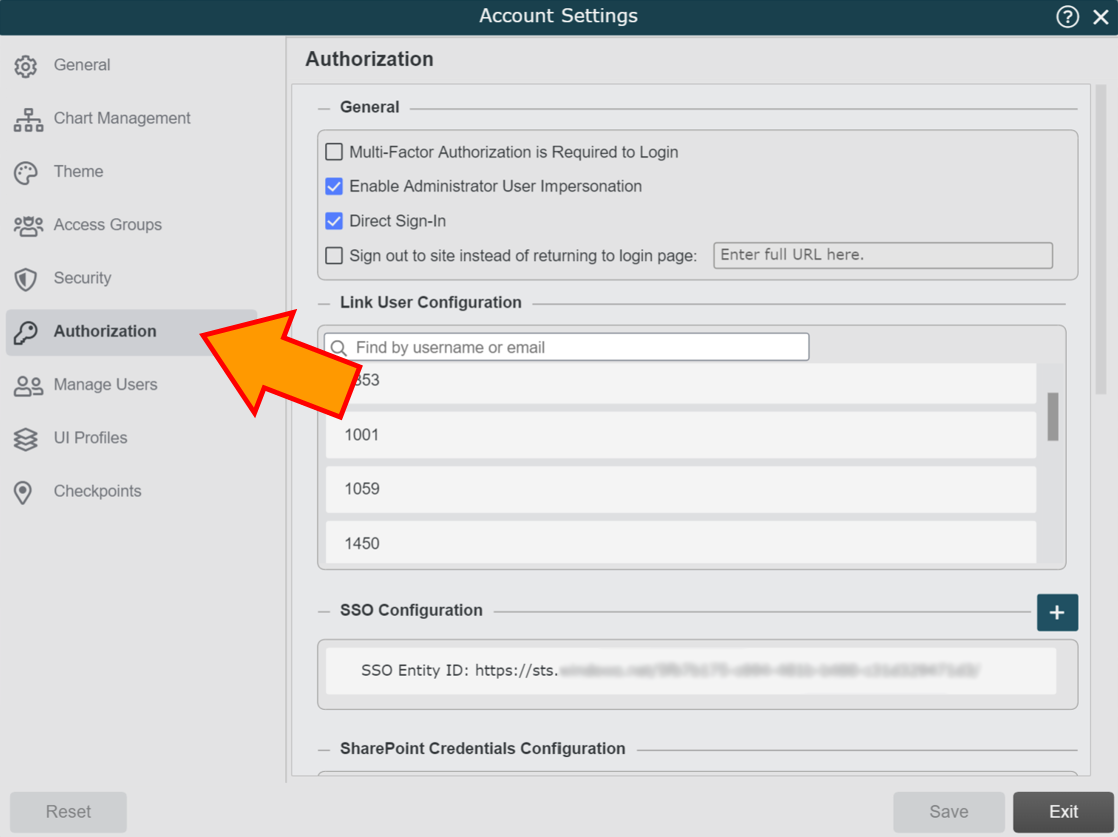

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Cliquez sur le

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.Assurez-vous d'avoir saisi votre Identifiant d'entité IdentifiantP dans le Identifiant d'entité SSO zone de texte.

Note

Il s'agit de l'Identifiant d'entité associé à votre fournisseur d'identité (c'est-à-dire Okta). Pour plus d'informations sur la façon d'obtenir votre Identifiant d'entité IdentifiantP, contactez votre administrateur système IdentifiantP ou consultez l'un de nos guides d'intégration SSO :

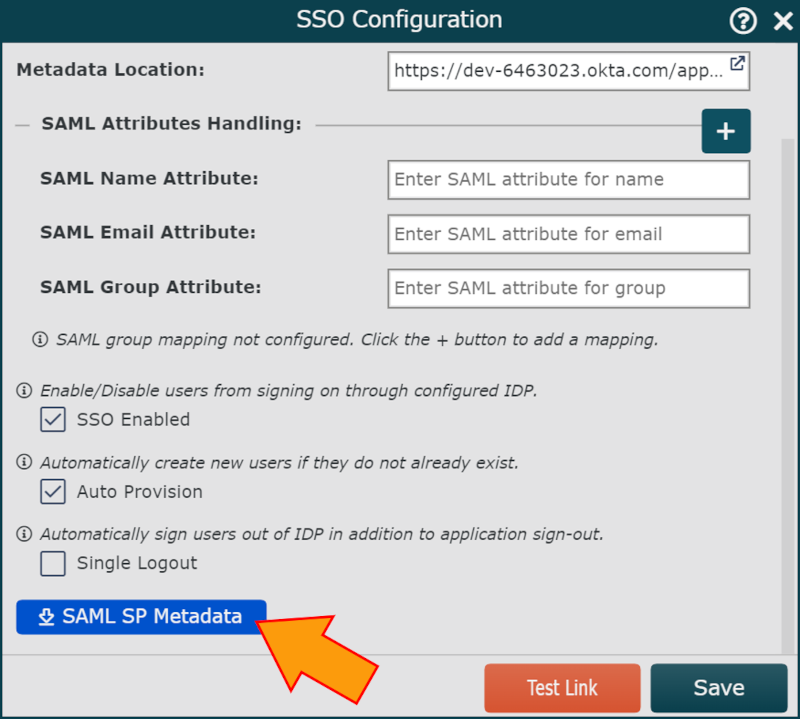

Faites défiler vers le bas du Configuration SSO panneau, puis cliquez sur le Métadonnées SAML SP bouton.

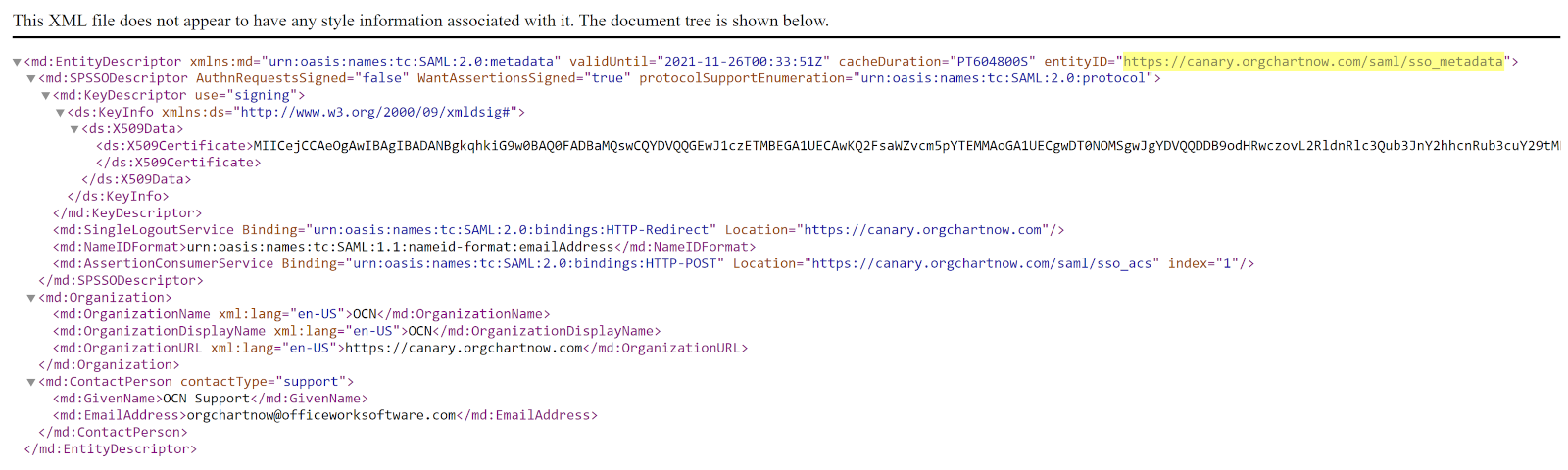

Un fichier XML des métadonnées associées à votre compte est téléchargé. Une fois ouvert, le fichier ressemblera à ceci :

Note

L'entityIdentifiant d'OrgChart est mis en évidence dans la capture d'écran ci-dessus. Cette valeur est souvent nécessaire lors de la configuration de SAML dans votre IdentifiantP et peut être désignée dans les termes suivants :

Identifiant (Identifiant d'entité)

Identifiant d'entité du fournisseur de services

URL de restriction d'audience

URL de l'audience

Configuration SAML du fournisseur d'identité

Au sein de votre IdentifiantP, vous devrez configurer vos options SAML selon le schéma fourni ci-dessous.

URL d’authentification unique : https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_acs?entityIdentifiant=YOURENTITYIdentifiant

URL du Destinataires : https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_acs?entityIdentifiant=YOURENTITYIdentifiant

URL de destination: https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_acs?entityIdentifiant=YOURENTITYIdentifiant

Restriction d'audience : https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_metadata?entityIdentifiant=YOURENTITYIdentifiant

Format d'identification du nom : Adresse courriel

Note

VOTREENTITYIdentifiant est l'Identifiant d'entité dans votre Métadonnées générées par IdentifiantP.

Important

Tous les IdentifiantP n'utilisent pas le même vocabulaire et certains IdentifiantP nécessitent une configuration interne supplémentaire. Veuillez référencer l'un des cas d'utilisation ci-dessous pour vous assurer que votre configuration IdentifiantP SAML est correcte :

Configuration de l'authentification unique

Connectez-vous à l'organigramme.

Cliquez sur le Sélecteur de mode icône dans le barre d'outils, puis sélectionnez le Installation option. Le Installation Le panneau s’affiche.

Cliquez sur le Paramètres du compte vignette, puis cliquez sur la vignette Autorisation dans le menu de gauche.

Cliquez sur le

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.

icône (à droite de l'icône Configuration SSO titre). Le Configuration SSO Le panneau s’affiche.

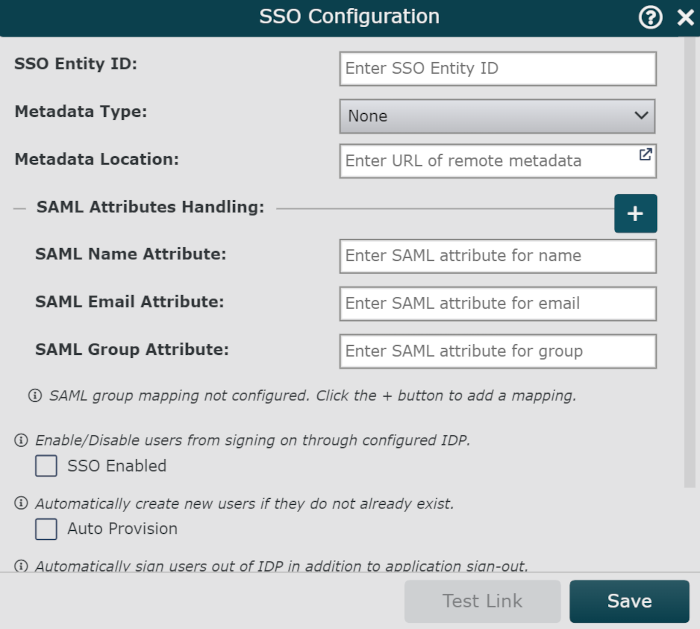

Entrer le Identifiant d'entité SSO associé à votre IdentifiantP (fournisseur d'identité).

Sélectionnez le type de métadonnées dans le Type de métadonnées menu déroulant. Les types de métadonnées incluent :

Télécommande - Les métadonnées sont accessibles à l'aide d'une URL.

Locale - Les métadonnées ne sont pas accessibles au public et doivent être téléchargées sous forme de fichier XML.

Note

Si vous mettez à jour locale métadonnées, assurez-vous que le nom de votre fichier N'INCLUS PAS symboles (c'est-à-dire tirets, esperluettes, etc.)

entrez l'URL associée à vos métadonnées distantes ou faites glisser et déposez vos métadonnées locales dans le panneau de configuration SSO pour les télécharger sur OrgChart.

Vérifier la SSO activé case à cocher pour permettre aux utilisateurs de se connecter à OrgChart via l'IdentifiantP.

En option, vérifiez le Provisionnement automatique case à cocher pour créer de nouveaux utilisateurs dans OrgChart (s'ils n'existent pas déjà) lors du premier accès à l'application à partir de l'IdentifiantP.

En option, vérifiez le Déconnexion unique case à cocher pour activer SLO. Lorsque SLO est activé, les utilisateurs qui se déconnectent d'OrgChart seront automatiquement déconnectés de leur IdentifiantP.

Cliquez sur Sauvegarder.

Options de configuration SSO supplémentaires

Les options suivantes sont disponibles dans le Configuration SSO panneau, mais ne sont pas requis pour une intégration SSO entièrement fonctionnelle :

Gestion des attributs SAML | Mettre à jour automatiquement les informations utilisateur et/ou attribuer un organigramme Groupes d'accès aux utilisateurs en fonction de leur groupe de sécurité IdentifiantP. Référez-vous à Gestion des attributs SAML section ci-dessous pour plus d’informations. |

Provisionnement automatique | Cochez pour créer automatiquement un utilisateur dans OrgChart (s'il n'en existe pas déjà un) lors de la connexion initiale d'un utilisateur via SSO. |

Déconnexion unique | Cochez pour déconnecter automatiquement les utilisateurs de leur IdentifiantP lorsqu'ils se déconnectent d'OrgChart. |

L'option suivante est disponible dans le Paramètres du compte : autorisation panneau:

Connexion directe | Décochez pour empêcher les utilisateurs de se connecter à l'application via la page de destination OrgChart. Les utilisateurs qui tentent de se connecter seront automatiquement forcés de suivre le processus SSO initié par le SP et redirigés vers leur IdentifiantP pour authentification. NoteActivation ou désactivation Connexion directe est appliqué à l'échelle du compte. |

Gestion des attributs SAML

OrgChart peut interpréter certains attributs SAML pour les utilisations suivantes :

Remplissez le champ UserIdentifiant dans le Paramètres du compte : gérer les utilisateurs panneau à l'aide du Attribut de nom SAML.

Remplissez le champ Email dans le Paramètres du compte : gérer les utilisateurs panneau à l'aide du Attribut d'courriel SAML.

Mappez les groupes de sécurité de votre IdentifiantP vers l'organigramme approprié Groupe d'accès en utilisant le Attribut de groupe SAML .

Note

OrgChart vous permet également de mapper les groupes de sécurité IdentifiantP à l'une des trois options :

Accès complet + rôle d'administrateur

Accès complet + rôle lecture-écriture

Accès complet + rôle en lecture seule

L'accès complet, contrairement aux groupes d'accès créés par l'utilisateur, permet à l'utilisateur attribué d'accéder à tous les organigrammes principaux et vues du compte. L'associé rôle dicte la manière dont l'utilisateur peut interagir avec les organigrammes principaux, les vues et les paramètres du compte.

Pour plus d'informations sur la configuration du mappage des attributs SAML, référencez l'un des articles spécifiques aux IdentifiantP ci-dessous :

Note

Lorsque le mappage d'attributs SAML est configuré, OrgChart respectera toujours les informations fournies par l'IdentifiantP. Par exemple, si votre affectation de sécurité change dans votre IdentifiantP, votre groupe d'accès à l'organigramme sera mis à jour lors de la prochaine connexion.

Important

Mappage du groupe de sécurité IdentifiantP ne peut pas être annulé à l'aide du Contourner l'affectation de groupe basée sur les données fonctionnalité dans le Paramètres du compte : gérer les utilisateurs panneau.

Vérification de votre configuration SSO

Vous pouvez tester votre configuration SSO en essayant le SSO initié par le SP. Utilisez le formatage ci-dessous pour créer une URL que vous pouvez copier dans votre navigateur Web :

https://{NOM DU SERVEUR}.orgchartnow.com/saml/sso_endpoint?entityIdentifiant=VOTREENTITYIdentifiant

Note

VOTREENTITYIdentifiant est l'Identifiant d'entité dans votre Métadonnées générées par IdentifiantP.